Pushbullet ist ein bei Android-Usern sehr beliebter Dienst, die Rechner und Android-Handy enger miteinander vernetzen möchten. So lassen sich beispielsweise eingehende SMS am Rechner anzeigen und beantworten oder Benachrichtigungen des Handys am PC einsehen. Darüber lässt sich Pushbullet dank einer gut dokumentierten API in eigene Projekte einbinden. Ich hab das beispielsweise schon dazu benutzt, um mit von einem Raspberry Pi über gewisse Ereignisse am Handy benachrichtigen zu lassen. Ein Pferdefuß ist allerdings der Punkt, dass Pushbullet sämtliche Daten über seine eigenen Server leitet. So bekommt der Dienst Einsicht in das Leben seiner Nutzer, eine ordentliche Verschlüsselung bot der Dienst bisher nicht an. Bis heute: das letzte Update führt eine Ende-zu-Ende-Verschlüsselung ein.

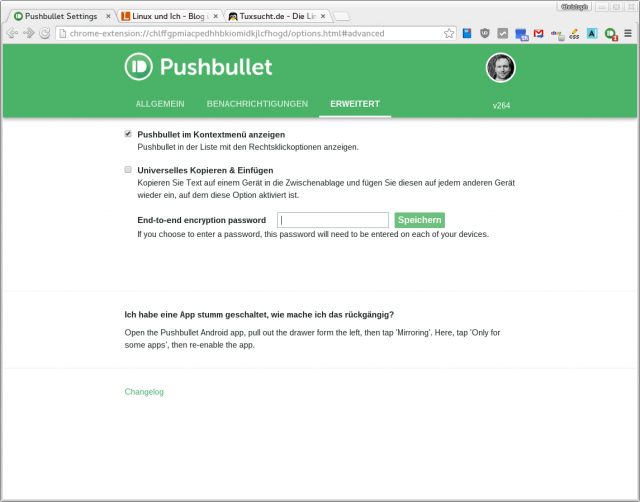

Zum Einrichten müsst ihr die Pushbullet-App öffnen und in den Einstellungen unter End-to-end encryption einen Schlüssel eingeben. Damit ihr die verschlüsselten Nachrichten auf dem Rechner empfangen könnt, müsst den selben Schlüssel in der Browser-Erweiterung eintragen. Das selbe gilt natürlich für andere Handys oder Tablets, die mit eurem Pushbullet-Account verbunden sind. Laut dem Beitrag im Pushbullet-Blog funktioniert die Verschlüsselung in der Android-App, mit der Chrome-Erweiterung und der Desktop-App für Windows. Die iOS-App ist schon fertig aktualisiert, das Update ist allerdings noch nicht im AppStore von Apple. Die Browser-Erweiterungen für Firefox, Opera und Safari werden aktualisiert, sobald sich die Neuerung in Chrome bewährt hat.

Die mit AES-256 mit GCM-Authentifizierung realisierte Ende-zu-Ende-Verschlüsselung steht für das Übermitteln von Benachrichtigungen, Copy&Paste und für SMS zur Verfügung –Mit Pushbullet übertragene Nachrichten oder Daten werden laut dem Blogeintrag nicht verschlüsselt. Soweit ich es erkennen kann, wurde die Verschlüsselung (bisher auch noch) nicht in die API implementiert. Pushbullet gibt vor, dass der Ende-zu-Ende-Schlüssel das Gerät nicht verlässt und der Dienst nicht in der Lage sei den Schlüssel auszulesen — Überprüfbar ist das nun aber nicht, schließlich haben wir es hier mit einer proprietären Dienst und Closed-Source-Programmen zu tun.

Sich bei einem proprietären Dienst über Ende-zu-Ende-Verschlüsselung zu freuen wegen des einzigen Grundes dass der Traffic durch deren Server nun nicht mehr vom Anbieter mitgelesen werden kann ist doch eigentlich Sinnlos. Das setzt doch das Vertrauen voraus dass der Schlüssel nicht zum Anbieter gesendet wird und dann kann man denen doch genau so vertrauen dass sie eh nicht mitlesen und die Verschlüsselung ist sinnlos.

Kurze Frage aus Interesse:

Du hast geschrieben „Ich hab das beispielsweise schon dazu benutzt, um mit von einem Raspberry Pi über gewisse Ereignisse am Handy benachrichtigen zu lassen.“

Darf man da mal fragen, über was du dich z.B. benachrichtigen lässt? Klingt ganz interessant!

Lg!

P.S.: -mit +mich

Es geht zum Beispiel um ein „Wenn Sie dieses Lied, dann Jenes und dann schließlich diesen Song hintereinander hören, dann rufen Sie uns im Studio an und gewinnen eine Quadrillionen Euro“-Gewinnspiel eines Radiosenders. Als Bastelprojekt möchte ich das

hackenvereinfachen 😉Der „RasPi“ hört einen Radio-Stream eines Senders mit VLC an und schreibt ihn temporär auf die Platte. Mit Echoprint analysiere ich jede Minute den Song. Sobald die drei Songs hintereinander erkannt wurden, schickt mir der RasPi it Pushbullet die Nummer des Senders aufs Handy, so dass ich umgehend anrufen könnte.

Im Endeffekt habe ich alles zusammen, nur eingesetzt habe ich es noch nicht wirklich 😉

Du kannst die PushBullet-API ganz einfach mit curl nutzen. So lasse ich mir zum Beispiel eine PushBullet Meldung schicken, wenn der Raspberry neustartet oder das Backup beendet ist. Bei mir gibt es auch eine Pushbullet Meldung auf alle Geräte, wenn ein Festnezuanruf eingeht. So sehe ich unterwegs, wer zuhause auf dem Festnetz angerufen hat und kann reagieren.

Hier ein Beispiel aus meinem Raspberry-Backupscript, dass eine Meldung schickt, wenn das backup beendet ist:

API_KEY isdt dabei durch den persönlichen PushBullet Key zu ersetzen. Eine genaue Beschreibung der API findest du unter https://docs.pushbullet.com/

Edit: mein obiges Beispiel gibt eine Meldung bei Start des Raspberrys aus und ist in der /etc/rc.local eingetragen

PS:

curl muss den Parameter -k enthalten, sonst kommt es beim Versand zu einer Fehlermeldung und die Nachricht wird nicht verschickt. Das hat irgendwas mit https zu tun.

Wird in der Adresse https: ….. keine Device-Id angegeben, wird die Meldung an alle mit PushBullet verbundenen Geräte verschickt.

Hallo Christoph,

darf ich fragen welche Nachrichten du vom Raspberry via Pushbullet auf dein Handy schickst?

Hast du dazu evtl Tutorials? Genau nach diesem Thema durchstöbere ich seit Tagen das Netz.

Würde mich über ne Antwort freuen.

VG

Hi Martin, schau mal einen Kommentar über deiner Frage, da habe ich das kurz beschrieben. Ich denke, ich kann in den nächsten Tagen mal ein kurzes Howto schreiben. Grüße, Christoph.

Hallo Christoph,

Danke für den Beitrag, durch ihn bin ich auf eine möglichkeit gestoßen wie ich Bestimpte Ereignise meiner Servers direckt aufs Handy bekommen kann.

Ich überlege gerade ob da nicht auch was schönes für die Fritz!Box bastelbar mit curl im zusammenspiel mit dem Dienst wäre …

Zu dem Thema: End-to-End

Ich habe das Vertrauen in Server aus den USA verloren 😉

Gerade wo es heiß diskutiert wird ob Provider der NSA Generalschlüssel zu verfügung stellen müssen um eine Verschlüsslung zu Öffnen 😉

Ich glaube es ist doch kein Problem eine Nachricht (z.B. von einem Server) automatisiert mit GPG zu verschlüsseln (mit public key), dann über pushbullet zu senden und auf dem Handy mit APG (Android) oder oPenGP (iOS) zu entschlüsseln (mit secret key).

Nur so würde ich pushbullet einsetzten für Nachrichten die sensitiv sind.

Wie abschließend erwähnt wird: Ende-zu-Ende-Verschlüsslung bei proprietären Diensten kann man nicht trauen. Man weiß weder, was mit dem Schlüssel passiert, noch, ob der Schlüssel, den man verwendet, auch der richtige ist. Daher fand ich den Hype um die WhatsApp-Ende-zu-Ende-Verschlüsselung total überzogen.

Das Projekt, das viele wohl suchen, heißt Modular Android XMPP Suite (MAXS) und findet sich in f-droid. http://projectmaxs.org/