Programme haben eigene Webseiten, Projekte haben eigene Webseiten, der Friseursalon Haarmonie und der Backshop nebenan haben Webseiten… seit Neustem bekommen nun aber auch Bugs eigene Homepages. Alles über den die Sicherheit von SSL/TLS von OpenSSL betreffenden Heartbleed Bug lässt sich unter heartbleed.com nachlesen. Betroffen sind die OpenSSL-Versionen von 1.0.1 bis 1.0.1f, die wohl die meisten aktuellen Linux-Distributionen mitbringen sollten.

Updates, die dem Heartbleed Bug den Garaus machen, standen bei mir schon heute morgen für Debian und Arch Linux zur Verfügung, und auch die anderen Distributionen werden das Sicherheitsupdate schon ausliefern. Nun liegt es an euch die Sicherheits-Updates auch zu installieren: besonders gerne vergisst man seine seinen testweise aufgesetzten Raspberry Pi in der Ecke, oder einen zum Experimentieren billig angemieteten Vserver im Netz!

Problematisch sind aber auch Embedded-Linux-Systeme wie Router oder NAS-Speicher. Auf diesen Geräten kommt meist auch ein Linux zum Einsatz und demzufolge setzen viele dieser Systeme auch OpenSSL ein — wenn man Pech hat inklusive dem Heartbleed-Bug. Mit einem einfachen Test kann man seine Systeme auf Heartbleed testen, die Synology Diskstations sind zum Beispiel für Heartbleed anfällig. Für ein Update solcher Systeme ist man leider vom Hersteller abhängig.

Auf meinem Raspberry Pi wird nach wie vor „OpenSSL 1.0.1e 11 Feb 2013“ ($ openssl version) ausgeliefert. Hoffe mal, es dauert nicht allzu lange, bis Version g angeboten wird (ohne es selbst kompilieren zu müssen)…

…heute früh habe ich per Terminal (sudo apt-get update && sudo apt-get dist-upgrade) ein OpenSSL-Update unter Xubuntu 13.10 erhalten. Die Versionsnummer lautet jetzt:

1.0.1e-3ubuntu1.2(saucy-updates) statt vormals 1.01e-3ubuntu1(saucy).

Soweit ich das bisher verfolgt habe, sollte statt des „e“ ein „f“ erscheinen.

Andererseits, paranoid will ich auch nicht werden.

Jemand klügeres hier als ich 😀

Das passt schon so 🙂 Im Changelog steht der Bugfix drinnen…

openssl (1.0.1e-3ubuntu1.2) saucy-security; urgency=medium * SECURITY UPDATE: side-channel attack on Montgomery ladder implementation - debian/patches/CVE-2014-0076.patch: add and use constant time swap in crypto/bn/bn.h, crypto/bn/bn_lib.c, crypto/ec/ec2_mult.c, util/libeay.num. - CVE-2014-0076 * SECURITY UPDATE: memory disclosure in TLS heartbeat extension - debian/patches/CVE-2014-0160.patch: use correct lengths in ssl/d1_both.c, ssl/t1_lib.c. - CVE-2014-0160 -- Marc Deslauriers Mon, 07 Apr 2014 15:43:47 -0400http://changelogs.ubuntu.com/changelogs/pool/main/o/openssl/openssl_1.0.1e-3ubuntu1.2/changelog

Danke @Christoph: habe auch just in diesem Moment eine Mail von „Posteo“ bekommen, dass deren Server geupdated sind.

Danke für die gerettete Nacht! Grüsse

Muss man nicht auch die Zertifikate bzw. die dazugehörigen Keys neu generieren?

Nicht nur das – man sollte auch sämtliche Webpasswörter erneuern, wenn die betroffenen Anbieterserver aktualisiert sind. Man weiss ja nicht, welche bösen Leute was abgefangen haben…

…so gesehen, müsste ich jeden Tag 3x meine Passwörter ändern.

Ein gewisses Grundvertrauen, ein Mangel an Naivität und,und…

gehört halt schon dazu.

Und wer hier mitliest, dem darf man Aufmerksamkeit wohl unterstellen!

Grüsse aud Düsseldorf

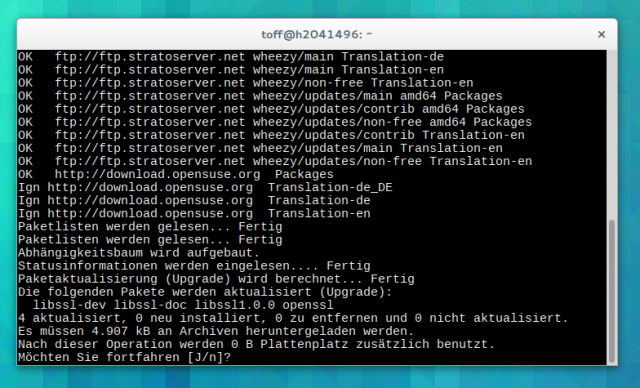

Hab heute debian neu aufgesetzt apt-get update && apt-get Upgrade rein geworfen doch leider bekomm ich die 1.0.1e ist das bei debian nun right? Hab openssl zwar in der g version geladen und kompiliert abet seh nichts davon bitte um rat .

Welche Debian-Version nutzt du? Wheezy? Du sollest eigentlich 1.0.1g-2 installiert haben, siehe http://metadata.ftp-master.debian.org/changelogs/main/o/openssl/openssl_1.0.1g-2_changelog Grüße, Christoph.

Ich hatte aber gestern nochmal apt-get update && apt-get upgrade gemacht und gesehen, dass openssl dabei war. Jetzt ist immer noch 1.0.1e drauf, aber vermutlich eine gefixte Version davon. Keine Ahnung, wie ich die genaue Version rauskriege, aber es gab ein Update von 1.0.1e auf 1.0.1e. 😀

Japs whezzy heute frisch aufgesetzt , bleibt leider bei 1.0.1e 🙁

Oder hat wer ne source List das für whezzy das update hat mein mirror Server debian.lagis.at hats nicht ..

@meixx77 …geht’s noch? naja…

http://pkgs.org/download/openssl

such dir was aus!

Gehts noch? Bitte ????

Ich bekomms dennoch nicht rein das openssl update bleibt 1.0.1e wie bei meinem vorposter.

außerdem herr Oberschlau es geht um eine debian source list nicht um den openssl download nur mal so zur info.

…steht mir nicht zu, hier weiter auf diesen Ton hin zu posten.

Schönes WE…

Die aktuelle OpenSSL unter Wheezy ist 1.0.1e-2+deb7u7 (vom 17.4.) und enthält auch den Fix für Heartbleed backported.

Die g-Version ist eine neue Programmversion und wird daher nicht in Wheezy erscheinen. Die g ist aktuell in Jessie und Sid. Es ist nicht sinnvoll zu versuchen, die g-Version in Wheezy zu installieren (außer du weißt was du tust).

Bitte nicht mit den Versionsnummern durcheinanderkommen und dann in Panik verfallen. Alle Infos zu Updates gibts hier: https://www.debian.org/security/2014/