Wer auf einem Raspberry Pi mit Raspbian oder einem anderen Rechner ein für Servereinsätze optimiertes Betriebssystem installiert, der bekommt in der Regel direkt per SSH Zugriff auf den frisch installierten Rechner. So muss man einen neu aufgesetzten Server gar nicht erst an Display und Eingabegeräte anschließen, sondern einfach nur einen Port am Switch/Router freimachen und kann über das Netzwerk direkt loslegen. Nun bekommt der Server seine IP-Adresse in der Regel per DHCP; kein Problem, solange man Zugriff auf den Router oder DHCP-Server hat; doch was macht man, wenn man keine administrativen Rechte im Netz hat? In diesem Fall hilft einem ein Linux-Rechner mitsamt Network Mapper oder ARP Scan weiter.

In der Regel wird man für das Scannen des eigenen Netzwerks nach aktiven Rechnern auf den Network Mapper (kurz nmap) und dessen grafischen Aufsätze wie Zenmap zurückgreifen. Das Ergebnis eines solchen Scans führt im Endeffekt schnell zum Ziel, allerdings erhaltet ihr ohne weitere Optionen kaum Hinweise darüber, um was für einen Rechner es sich hier handelt. Möchtet ihr die IP eines frisch aufgesetzten Raspberry Pi mit Raspbian ermitteln, dann müsstet ihr jede unbekannte IP ausprobieren, bis ihr irgendwann mal per Zufall die Adresse des gerade installierten Rechners erwischt. Geistern mehr als nur ein paar Geräte durchs Büro- oder WG-Netz, entwickelt sich aus diesem Vorhaben eine etwas mühsame Arbeit.

Mit Nmap im Netz nach Rechnern scannen

## Nmap unter Debian oder Ubuntu installieren... $ sudo apt-get install nmap ## Nmap unter Arch Linux installieren... $ sudo pacman -S nmap

$ nmap -sP 192.168.178.0/24 Starting Nmap 6.47 ( http://nmap.org ) at 2015-11-01 21:33 CET Nmap scan report for 192.168.178.1 Host is up (0.00054s latency). Nmap scan report for 192.168.178.21 Host is up (0.000068s latency). Nmap scan report for fritz.repeater (192.168.178.24) Host is up (0.0040s latency). [...]

Um ein wenig mehr über den jeweiligen Rechner zu erfahren, müsst ihr Nmap mit Root-Rechten aufrufen. Die restlichen Parameter könnt ihr unverändert lassen, hier im Beispiel nutze ich etwa mit der Option -sP den recht schnellen Ping-Scan. Diese Ausgabe enthält nun schon deutlich mehr Informationen über die im Netz gefundenen Geräte. Schon alleine die Angabe des Herstellers der Netzwerkkarte reicht in einem nicht übervollen Netz zur Identifikation des gesuchten Geräts, zur Not könnte man auch gezielt nach einer MAC-Adresse suchen — so man diese denn kennt.

$ sudo nmap -sP 192.168.178.0/24 Starting Nmap 6.47 ( http://nmap.org ) at 2015-11-01 21:29 CET Nmap scan report for 192.168.178.1 Host is up (0.00047s latency). MAC Address: 08:96:D7:D9:52:E1 (AVM GmbH) Nmap scan report for 192.168.178.24 Host is up (0.0018s latency). MAC Address: 3A:31:C4:6D:92:A5 (Unknown) [...] MAC Address: B8:27:EB:E4:E1:30 (Raspberry Pi Foundation) Nmap scan report for samsungprinter.fritz.box (192.168.178.36) Host is up (0.0013s latency). MAC Address: 00:15:99:77:47:9B (Samsung Electronics Co.) Nmap scan report for 192.168.178.42 Host is up (0.079s latency). [...] Nmap done: 256 IP addresses (15 hosts up) scanned in 2.92 seconds

Arp-Scan liefert die IPs von Rechnern im Netz

Nmap ist nun nicht das einzige Netzwerktool, mit dem sich das lokale Netzwerk durchsuchen kann. Mit dem Kommandozeilentool Arp-Scan kommt ihr ähnlich schnell zum Ziel. Das Programm sendet sogenannte ARP-Pakete ins Netz (hier die Wikipedia zum Address Resolution Protocol), die sich gut für die Analyse des Netzwerks auswerten lassen. Wer sich tiefer in die Materie einlesen möchte, der findet auf der Homepage des Projekts eine ausführliche Dokumentation. Für die Installation von Arp-Scan müsst ihr in der Regel nicht lange suchen, das Programm findet ihr wie Nmap in den Paketquellen der meisten gängigen Distributionen, daher sollte die Installation keinen großen Aufwand bedeuten.

## Arp-Scan unter Debian oder Ubuntu installieren... $ sudo apt-get install arp-scan ## Arp-Scan unter Arch Linux installieren... $ sudo pacman -S arp-scan

Nach der Installation stößt ihr den Netzwerkscan in der Regel direkt mit sudo arp-scan -l an. Dabei findet das Programm automatisch die aktuelle Netzwerkkonfiguration heraus. Sollte dies nicht funktionieren, müsst ihr Arp-Scan ein wenig auf die Sprünge helfen. Öffnet dazu ein Terminal und lasst euch zum Beispiel mit ifconfig die aktuelle Netzwerkkonfiguration ausgeben. Sucht euch anschließend aus der Ausgabe die Karte heraus, die mit „RUNNING“ und einer IP neben „inet“ meldet, dass sie gerade Daten in das Netzwerk funkt. Hier auf meinem System wäre es etwa die Karte „enp0s25“, auf anderen Linux-Systemen nennen sich die Ethernet- und WLAN-Karten gerne „eth0“ oder „wlan0“.

$ ifconfig enp0s25: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.111.167 netmask 255.255.255.0 broadcast 192.168.111.255 [...]

Mit dieser Informationen startet ihr nun den Netzwerkscan. Wie der erweiterte Nmap-Scan benötigt auch Arp-Scan zum Senden der ARP-Pakete Root-Rechte. Das Ergebnis des Scans listet wie das mit Root-Rechten gestartete Nmap nicht nur die IPs, sondern auch die MAC-Adresse des Geräts wie auch den Hersteller des Chipsatzes der Netzwerkkarte auf. Somit habt ihr wieder schnell einen für den Betrieb als Headless-Server gedachten Mini-Rechner wie einen Raspberry Pi aus eurem Netzwerk herausgefiltert. Hier bei Arp-Scan funktioniert dies sogar ein ein klein wenig besser, da das Programm die Ausgabe direkt auf eine Zeile beschränkt, sodass man die Ausgabe einfacher per grep filtern kann.

$ sudo arp-scan --interface=enp0s25 --localnet Interface: enp0s25, datalink type: EN10MB (Ethernet) Starting arp-scan 1.9 with 256 hosts (http://www.nta-monitor.com/tools/arp-scan/) 192.168.111.21 52:54:00:cf:04:ae QEMU 192.168.111.40 00:11:6b:c3:4f:d1 Digital Data Communications Asia Co.,Ltd 192.168.111.132 f0:de:f1:9d:80:57 Wistron InfoComm (Kunshan)Co 192.168.111.137 b8:27:eb:7c:5f:e1 Raspberry Pi Foundation 192.168.111.141 c4:6e:1f:9e:4a:b9 (Unknown) 192.168.111.142 50:b7:c3:8a:7d:d5 Samsung Electronics CO., LTD [...] $ sudo arp-scan -l | grep Raspberry 192.168.111.137 b8:27:eb:e4:e1:30 Raspberry Pi Foundation 192.168.178.250 b8:27:eb:7c:5f:e1 Raspberry Pi Foundation

Zenmap und der Angry IP Scanner scannen mit GUIs

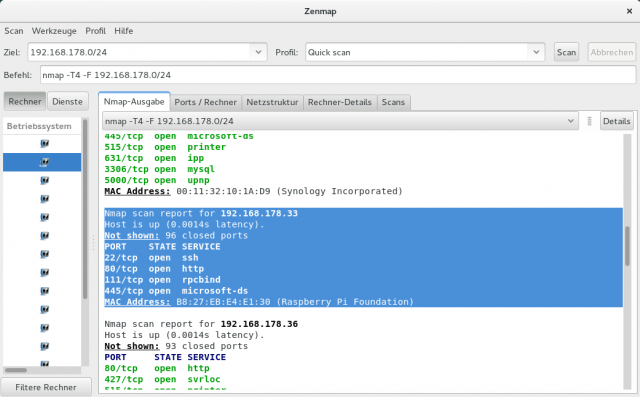

Bei den hier vorgestellten Beispielen habe ich ganz bewusst auf grafische Tools verzichtet, da Nmap und Arp-Scan wunderbar im Terminal funktionieren und man so eine Aufgabe sowieso nicht jeden Tag durchführt — wozu also eine GUI bemühen. Wer allerdings lieber mit einem grafischen Werkzeug arbeitet, der muss auf ein solches Tool nicht unbedingt verzichten. Startet ihr das Nmap-Frontend Zenmap (bei Debian/Ubuntu über das Paket zenmap zu installieren, bei Arch hingegen direkt im Paket von nmap enthalten), dann reicht schon ein Scan mit dem Profil Quick scan, um sämtliche Daten zur Netzwerkkonfiguration und den aktiven Diensten anzuzeigen.

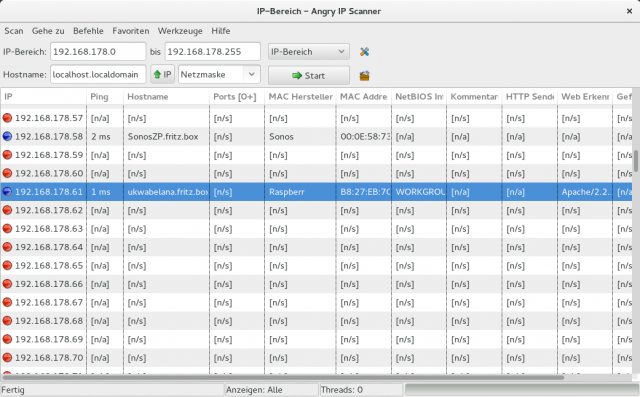

Ein wenig leichter habt ihr es mit dem Angry IP Scanner. Diesen bekommt ihr unter Ubuntu nicht aus den Paketquellen, als Java-Anwendung müsstet ihr das Programm allerdings nur aufrufen. Weitere Installationshinweise gibt euch das Ubuntu-Wiki. Unter Arch findet ihr das Programm auch noch nicht in den Quellen. Allerdings hilft euch das AUR weiter, dort findet ihr das Programm unter dem Eintrag ipscan. Wie Nmap brauch auch der Angry IP Scanner Root-Rechte. Habt ihr das Programm entsprechend aufgerufen, fügt ihr im Menü unter Werkzeuge | Fetcher mindestens den MAC Hersteller hinzu, gebt den zu untersuchenden IP-Bereich an und legt los — Ein kleiner Vorteil des Programms: Den Angry IP Scanner gibt es auch für MacOS X und Windows.

Ich mache einfach autossh auf einen anderen Server und tunnel den SSH Port dorthin. Universell nutzbar, da es egal ist wo man den rasp anschließt bzw. betreibt. So kommt man immer auf das Teil drauf. Outgoing darf natürlich nicht gesperrt sein.

p.s.

Gateway Timeout

The gateway did not receive a timely response from the upstream server or application.

Wechsel mal den Hoster 😉

So, nach ein bisschen Feintuning sollte es nicht mehr zu Timeouts kommen.

Mit WLAN und Android kann ich für diesen Zweck auch die „Fing – Network Tools“ App empfehlen.

Ich kann auch noch für Android „Port Authority“ aus F-Droid empfehlen: https://f-droid.org/repository/browse/?fdid=com.aaronjwood.portauthority