Die Heartbleed getaufte Sicherheitslücke in OpenSSL macht vielen Admins mächtig Arbeit. Die zwei, drei Rechner zu Hause sind schnell aktualisiert, doch wer ein paar tausend Systeme — egal ob aus Silizium oder als virtuelle Maschine — aktualisieren darf und oft auch neue SSL-Schlüssel generieren muss, der kommt jetzt mächtig schwitzen. Doch Heartbleed ist nicht nur ein Problem für Linux-Rechner, die lassen sich ja einfach über die Paketquellen aktualisieren, problematisch sind Embedded-Linux-Systeme, also etwa Router wie die FRITZ!Box oder NAS-Systeme wie die Diskstations von Synology. Die letzt genannenten sind von Heartbleed betroffen! Der folgende Beitrag beschreibt, wie ihr eure Systeme auf den Bug hin prüfen könnt.

Synology Diskstation von Heartbleed betroffen!

Betroffen sind wohl mindestens alle Synology Diskstations mit der aktuellen Firmware in der Version DSM 5.0-4458 Update 1. Wie es mit älteren Ständen der Firmware aussieht, kann ich mangels Gerätepark leider nicht sagen — ich würde jedoch auf jeden Fall dazu raten meine Diskstation überprüfen. Wer den Zugang zu seiner Synology Diskstation über das Internet freigegeben hat, der sollte diese daher bis zum Update der Firmware seitens Synology nicht über https ansteuern, sondern besser erst einmal ein VPN zur Diskstation einrichten und sich dann komplett verschlüsselt auf der Diskstation anmelden. [Update 10.04.14: Inzwischen gibt es ein Heartbleed-Update für DSM 5.0, die älteren Version DSM 4.2 und DSM 4.3 werden ebenfalls noch mit Updates versorgt.]

Das FRITZ!OS der weit verbreiteten FRITZ!Boxen hingegen zeigt in der aktuellen Version FRITZ!OS 06.03 keine Heartbleed-Schwächen — zumindest spuckt der Heartbleed-Checker bei mir keine Warnung aus. Aber da so gut wie jeder Router im Inneren mit einem Linux arbeitet, solltet ihr diesen mit dem dem Heartbleed Test überprüfen — Sinn macht dies natürlich nur, wenn ihr das Konfigurationsbackend eures Routers oder andere Dienste für das Internet geöffnet habt. Wer nicht weiß, wie man seine aktuelle IP herausfindet, der bekommt diese zum Beispiel über wtfismyip.com im Browser angezeugt. Vergesst nicht den Serverport des Backends an die IP-Adresse mit einem :1234 anzuhängen.

Eigene IT-Hardware auf Heartbleed überprüfen

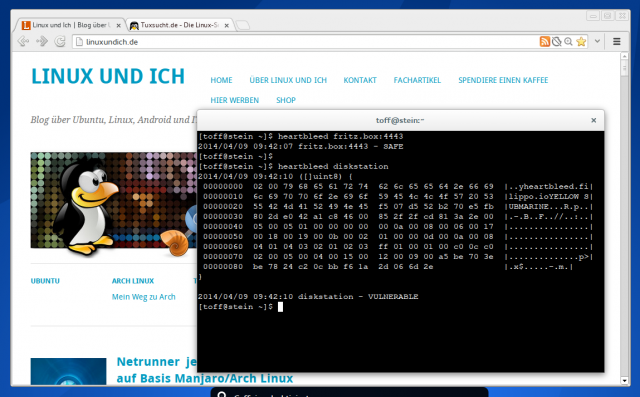

Wer einen Rechner in einem lokal begrenzten Netzwerk in den eigenen vier Wänden auf den Heartbleed-Bug hin überprüfen möchte, der kommt mit dem Web-basierten Test nicht weit. Der Heartbleed-Checker lässt sich über das Github des Autors allerdings auch lokal auf dem Rechner installieren. Besonders Arch-Linux-User haben es hier — mal wieder 😉 — leichter, das Paket lässt sich bequem aus dem AUR installieren.

$ sudo pacaur -S heartbleed-git

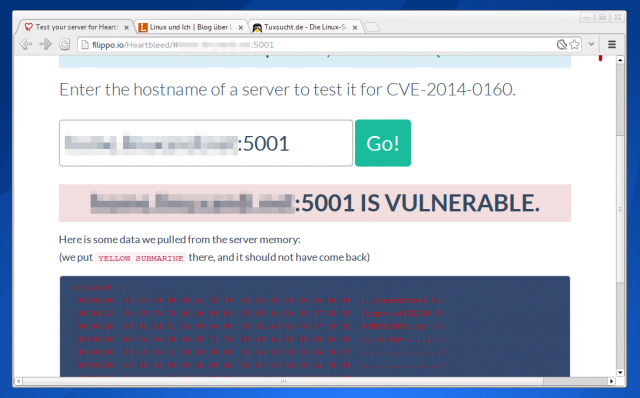

Der Test spuckt entweder ein „SAFE“ aus, dann ist das von euch geprüfte System nicht von Heartbleed betroffen, oder die Yello Submarine meldet ein „VULNERABLE“, dann solltet ihr entweder endlich mal die anstehenden Updates installieren, oder euch — besonders bei Geräten mit fest verbauter Firmware — beim Hersteller melden. Dieser muss dafür sorgen, dass die Sicherheitslücke so schnell wie möglich behoben wird — besonders wenn das Gerät direkt im Internet hängt.

Hi,

erstmal danke für die Info!

„sondern besser erst einmal ein VPN zur Diskstation einrichten“ – wenn ich das VPN via SSL Zertifikat einrichtet, bekomm ich dann hier nicht auch Probleme?

Grüße Michi

@Michi: nur wenn du den VPN Tunnel auch auf der Synology einrichtest, solange diese keine neue Version von OpenSSL aktiviert hat.

Den Tunnel sollte man natürlich auf dem Router o.ä. enden lassen und das Gerät, das ihn beendet sollte auch auf aktuellem Stand und nicht mehr anfällig gegen den Bug sein. Wenn man dann den Tunnel aufsetzt, einfach neue Zertifikate installieren.

Klugscheißmode: Silicon heißt auf Deutsch Silizium nicht Silikon. Das wäre im Englischen Silicone. Ich muss zu meiner Schande gestehen, im zweiten Satz an Brüste gedacht zu haben 😉

Danke, im Web gibts leider keine Schlusskorrektur 😉

Oh, jetzt hätte ich beinahe mein Raspberry Pi vergessen. Muss ich wohl auch noch prüfen.

Bedauerlicher weise muss man bei Synology auf die aktuelle 5er Version updaten um ggf. hier ein Update fuer OpenSSL zu erhalten.

Davon hatte ich bislang zurueckgeschreckt, da mit die 5er Version einfach noch zu unausgegoren erscheint. Schaut man sich im Forum die Fehlerliste an…..

Ich waere doch sehr dafuer, dass erst User sich vorab weiterhin fuer die 4er Version entscheiden koennen und dennoch updates fuer solch wichtige Sachen erhalten. Leider gibt dies die Verwaltung der DS nicht vor.

da schliesse ich mich voll und ganz an Dirk’s Meinung an: fahre auf meiner DS212+ die 4.3er sehr zufrieden stellend (nach weiteren 3 post-fixes 😉 – aufgrund des SSL-Bugs möchte ich ebenfalls ungern vorschnell auf DSM 5.0 wechseln wollen… :o)

Du kannst auf der Synology jederezti fixes für die 4er einspielen – sofern es welche von Synology gibt.

DSM 4.3 -> DSM Aktualisierung -> Update Einstellungen -> nur wichtige Updates

Damit erhältst du z.B. DSM 4.3-3827 Update 1 angeboten NICHT aber DSM 5.

Hier gibts ein Update, heute herausgekommen allerdings nur für Menschen die bereits auf 5.0 upgegraded haben. Ich hoffe es kommt auch noch eins für 4.3, ich will auch noch nicht auf 5.0 gehen.

Und ich dachte, ich bin der Einzige mit der Paranoia…

Im Ernst, wenn Jemand eine Quelle hat, die 4.3 auf einen aktuellen Stand zu bringen und sich vorerst die 5er erspart, gerne her damit…

Möglichst nicht unbedingt mit tiefen Systemeingriffen. Da bin ich noch nicht fit genug für. Was mich allerdings erstaunt ist die Tatsache, dass Synology doch eine Beta die ganze Zeit draußen hatte und es dennoch so viele Fehler gibt.

Hierbei geht es ja nicht um eine geplättete Iso sondern eine – meist intensiv genutzte NAS mit entsprechend wichtigen Daten.

Ein wenig mehr Testlauf wäre da doch angebracht gewesen.

Synology hat die Lücke geschlossen:

http://www.synology.com/en-global/releaseNote/model/DS214play

Aufforderung!

Im Sinne der Erhöhung des Drucks in Richtung Synology einen Patch für Nutzer der Version 4.3 zu erzeugen bitte ich alle Interessenten auf dieser Seite

(bitte hier klicken->)

einen entsprechenden Support-Antrag zu stellen.

Hi Waldschrat, braucht es nicht… Ich habe mit meinem Kontakt bei Synology gesprochen, auch DSM 4.2 und DSM 4.3 werden Updates bzgl. des Heartbleed-Bugs erhalten 🙂

Tja, fragt sich nur wann. Vielleicht will Synology auf Umwegen herausfinden wie ‚wichtig‘ DSM 4.3 den Nutzern noch ist.

Ich bin der Meinung Flagge zu zeigen ist immer eine gute Idee. Man gewöhnt sich dran den Mund aufzumachen wo´s Missstände gibt, gilt auch für den öffentlichen Raum.

Hab mich gestern schweren Herzens entschlossen auf 5.0 zu gehen. Mailserver wieder neu einrichten, MailStation von Hand neu starten, soweit so gut ging ja fast alles wieder. Bis auf mein externes USB-Laufwerk das plötzlich den Namen ‚usbshare3‘ hatte und den Zugriff von TimeBackup verweigerte.

Das Wichtigste war aber das Stopfen von Heartbleed was scheinbar auch geklappt hat: Version ‚OpenSSL 1.0.1g-fips 7 Apr 2014‘ wird von verschiedenen Seiten als nicht mehr verwundbar eingestuft.

Im Anschluß frage ich mich jetzt, ob jetzt eine Erneuerung meines Zertifikates in Verbindung mit der Änderung meiner Passwörter ausreicht oder ob ich mir ein komplett neues Zertifikat erstellen lassen soll!?

FritzOS 6.03 ist die neuste. Hier in Holland ist sie herausgebracht im folge ein möglichkeit extern zugang zum Fritz zu bekommen. Meiner verdacht ist das deswegen die frühere versionen von FritzOS von Heartbleed betroffen sind.

Die Fritzbox ist laut AVM nicht betroffen da dort noch 0.98 von openssl läuft:

http://www.avm.de/de/News/artikel/2014/open_ssl_fbox_nicht_betroffen.html?linkident=kurznotiert

die neuen boxen sollen ein aktualisiertes openssl bekommen das den patch bereits enthält

Das hab ich auch gesehen. Bleibt die frage warum Xs4All in Die Niederlande so ein wirbel gemacht hat die firmware zu updaten.