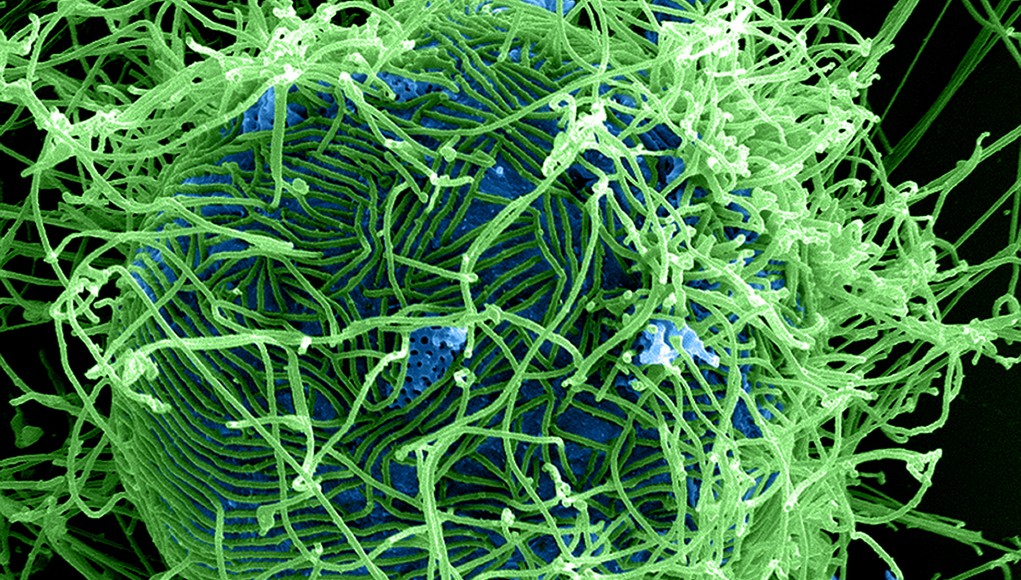

Das russische Virenscanner-Labor Doctor Web hat erstmals einen Trojaner ausfindig gemacht, der sowohl unter MacOS X wie auch Linux lauffähig ist. Die BackDoor.Wirenet.1 genannte Malware arbeitet als Keylogger und scannt nach Passwörtern in zahlreichen Programmen wie Opera, Firefox, Chrome und Chromium, Thunderbird, SeaMonkey und aber auch Pidgin. Alles Kandidaten, die auch auf vielen Linux-Desktops anzutreffen sind.

Der Verbreitungsweg wurde von Doctor Web noch nicht erkannt, ich vermute mal stark dass sich die Malware nicht von alleine auf dem Rechner installiert. Man muss sie schon direkt – oder Huckepack mit einer anderen Anwendung – runterladen, ausführbar machen und sie dann auch noch starten. Ein unwahrscheinliches Szenario für Linuxer, die Ihre Anwendungen aus den offiziellen Paketquellen installieren. Aber denkbar für User die unlizenzierte Software (yep, auch sowas gibt’s für Linux ) oder inoffizielle Paketquellen wie bspw. PPAs bei Ubuntu/Linux Mint nutzen, deren Inhalte keinem Peer-Review unterliegen.

In der Beschreibung des Trojaners steht, dass sich die Malware unter Linux im Verzeichnis ~/WIFIADAPT im Home-Ordner einquartiert. Der Ordner wäre direkt im Dateimanager sichtbar, man kann also ziemlich leicht prüfen ob man dem Trojaner zum Opfer gefallen ist. Bevor ihr nun gleich nach einem Virenscanner für Linux sucht… Ein Cross-Plattform-Trojaner der es darauf abzielt nur MacOS X und Linux zu treffen? Warum lässt man da Windows aus? Man verliert locker 90% mögliche Opfer! Wahrscheinlich ist der Trojaner ein gezielter Angriff. Worauf und auf wen? Keine Ahnung, aber wahrscheinlich nicht auf euren Desktop.

– Vermutlich haben die „Nutzer“ bereits einen ausreichend umfangreichen Fuhrpark an Windows-Trojanern.

– „90% Windows“ is mE auch nicht mehr ganz aktuell und da sich Mac und Linux technisch doch ähnlicher sehen, als Windows und Linux: Wieso dann nicht gleich mit nehmen 😉

Das waren jetzt so meine Gedanken zu deine Frage am Ende :>

Meine auch, dass das nicht so dramatisch ist. Man muss schon sehr blöd sein, sich so nen Ding selber zu installieren. Wobei… Wenn ich mal so denke wie viele PPAs ich im Einsatz hab, da könnte mir eigentlich jeder böse kommen 😀

Wo doch jeder xx zusätzliche Repo’s oder PPA’s installiert hat geht es ganz schnell. Mal fix auf ubuntuusers.de im Wiki den Link zu Skype, Chrome(ium) und Firefox gegen die eigene „optimierte“ Version austauschen, schon ist die halbe deutsche Ubuntu-Anwenderschaft infiziert. ^.^ Zumindest die Newbies die das Wiki aufsuchen um die angeblich sichere Alternative zu Windows zu erlernen. 😉

Bei anderen Distris könnte das ähnlich ablaufen. Bei OpenSuse könnten die Nutzer via SuseStudio sogar selbst für die Verbreitung sorgen – vielleicht wird es ja doch Zeit das dem Thema Virenschutz unter Linux eine größere Aufmerksamkeit gewidmet wird (aktuell gibt es da nur Avast, Zoner und ClamAV glaub ich)?

So langsam aber sicher neigt sich die „Zeit der Unschuld“ bei Mac und wohl auch Linux.

Bisher war ich, als Mac Besitzer, dem ganzen immer gelassen gegenüber und ging (aus Windows Erfahrung) nach dem Prinzip „Besuche keine bösen Websites, klicke keine Links in Mails die du nicht kennst, etc“ vor.

Die bisherigen Gefahren (bei Mac) waren eher „Kinderkram“ da man selber aktiv werden musste und sein Admin Passwort zum Install eingeben, etc. Aber Lücken wie in Java können dann auch vorsichtige Benutzer erwischen (ich selber habe kein Java und kein Flash auf meinen Macs installiert).

@KingCrunch

Die 90% sind noch recht aktuell

http://en.wikipedia.org/wiki/Microsoft_Windows#Usage_share

(Wenn du wikipedia nicht vertraust, bzw. es nicht als bare münze nimmst, kannst du in den Quellen nachstöbern. Ich wollte nun hier einfach nicht etwa 5 Links reinkopieren ;D)

finger weg von JAVA!

wer Plugins im Browser ohne Click2Play Funktion benutzt,

soll mit solche Probleme rechnen.

Mit java auf Ubuntu hab ich noch keine schlechten Erfahrungen gemacht. Eher nicht vertraue ich auf ivp6 und dem dem Gastkonto wegen Windowserfahrungen.

Wer serverbasierte Dienste benutzt (mozilla, skype, systemdienste) oder bereitstellt zB. Apache , der wird gescant, der trafik mitgeschnitten und bei Apache angegriffen. Ein „Angriff aus der Mitte“ ist da das eher wahrscheinliche Szenario um deinem Linux veränderte Updates unterzuschieben, weil nach wie vor gilt, erst-runterladen, ausführbar machen und sie dann auch noch starten. Darum kann ein Linux-exploit dein System „nur“ lesen, aber nicht verändern. Falls doch etwas unerwartetes passiert hab ich meine Platte mit DD hardware-geklont. Das funktioniert wie bei WXX-systemabbild und hat mir bei meinen EIGENEN Fehlern gut geholfen.