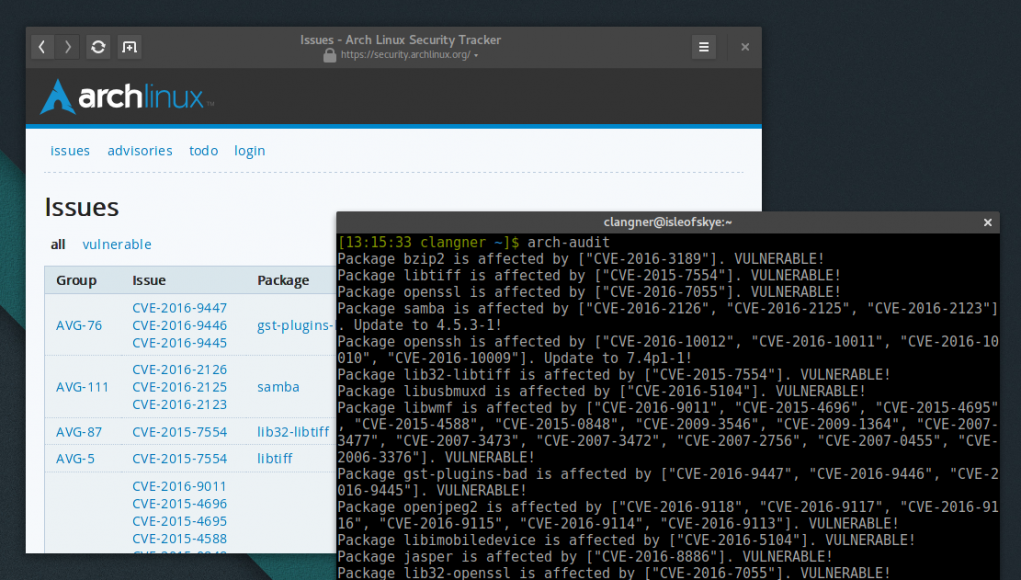

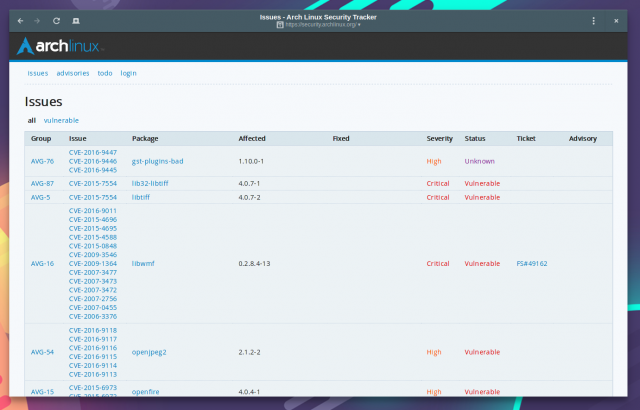

Bei Arch Linux kümmert sich das aus der Arch-Community rekrutierte Arch CVE Monitoring Team darum diverse Quellen von Common Vulnerabilities and Exposures aka CVE-Meldungen im Auge zu behalten und gegebenenfalls Paketbetreuer zu informieren, dass ein Patch in eine bestehende Version eines Pakets integriert werden müsste. Diese Arbeit findet im Hintergrund statt, Einblicke in die Abläufe kann man über die Arch Secruity-Mailingliste oder #archlinux-security erhalten. Für einen Überblick über aktuelle Gefährdungen gibt es jedoch nun seit gestern den Arch Security Tracker (den Quellcode zur Seite findet man auf Github).

Die Seite listet zu jeder Version eines betroffenen Pakets die entsprechenden Meldungen mitsamt dem Gefährdungsgrad sowie dem aktuellen Status auf und zeigt, in welcher Version das Paket bereits gefixed wurde. Oft gibt es ein Arch Linux Security Advisory aka ASA mit zusätzlichen Informationen zur Sicherheitsschwachstelle in der Spalte ganz rechts. Sämtliche Meldungen sind miteinander verlinkt, sodass man sich schnell einen Überblick verschaffen kann.

Wer nun ein hochgefährdetes System betreibt (oder einfach so auf dem Laufenden bleiben möchte), sollte diese Meldungen fortlaufend im Auge behalten, allerdings gibt es noch keinen RSS-Feed der Seite — somit fällt es schwer neue Einträge zu verfolgen. Stattdessen kann man jedoch aber auch ein bestehendes System nach Paketen mit einer entsprechenden Warnung durchsuchen. Dazu dient arch-audit aus dem AUR, das ab der Version 0.1.6 auf die Einträge im Security Tracker zurückgreift.

$ pacaur -S arch-audit $ arch-audit Package lib32-libtiff is affected by ["CVE-2015-7554"]. VULNERABLE! Package libusbmuxd is affected by ["CVE-2016-5104"]. VULNERABLE! Package openssh is affected by ["CVE-2016-10012", "CVE-2016-10011", "CVE-2016-10010", "CVE-2016-10009"]. Update to 7.4p1-1! Package php is affected by ["CVE-2016-9936", "CVE-2016-9934", "CVE-2016-9933"]. Update to 7.1.0-2! Package libwmf is affected by ["CVE-2016-9011", "CVE-2015-4696", "CVE-2015-4695", "CVE-2015-4588", "CVE-2015-0848", "CVE-2009-3546", "CVE-2009-1364", "CVE-2007-3477", "CVE-2007-3473", "CVE-2007-3472", "CVE-2007-2756", "CVE-2007-0455", "CVE-2006-3376"]. VULNERABLE! Package openjpeg2 is affected by ["CVE-2016-9118", "CVE-2016-9117", "CVE-2016-9116", "CVE-2016-9115", "CVE-2016-9114", "CVE-2016-9113"]. VULNERABLE! Package libimobiledevice is affected by ["CVE-2016-5104"]. VULNERABLE! Package openssl is affected by ["CVE-2016-7055"]. VULNERABLE! Package bzip2 is affected by ["CVE-2016-3189"]. VULNERABLE! Package lib32-openssl is affected by ["CVE-2016-7055"]. VULNERABLE! Package libtiff is affected by ["CVE-2015-7554"]. VULNERABLE! Package jasper is affected by ["CVE-2016-8886"]. VULNERABLE! Package gst-plugins-bad is affected by ["CVE-2016-9447", "CVE-2016-9446", "CVE-2016-9445"]. VULNERABLE! $ arch-audit --upgradable Package php is affected by ["CVE-2016-9936", "CVE-2016-9934", "CVE-2016-9933"]. Update to 7.1.0-2! Package openssh is affected by ["CVE-2016-10012", "CVE-2016-10011", "CVE-2016-10010", "CVE-2016-10009"]. Update to 7.4p1-1!

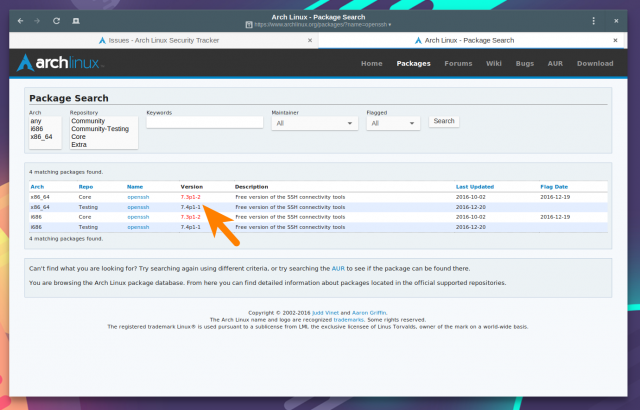

Das Ausführen von arch-audit ohne irgendwelche Schalter gibt sämtliche auf dem System Pakete aus, zu denen eine Sicherheitswarnung herausgegeben wurde. Mit dem Schalter --upgradable reduziert man die Ausgabe auf Pakete, zu denen es bereits ein Update in den Paketquellen von Arch Linux gibt. Ein pacman -Syu spielt diese Updates allerdings nicht zwangsläufig sofort ein, da frisch veröffentlichte Updates in der Regel erst einmal in den Testing-Quellen stecken und erst noch freigegeben werden müssen.