Wenn ein Thema Linux-Einsteiger besonders intensiv beschäftigt, dann sind das meist Fragen rund um die Sicherheit des Systems. Seitdem der Hype um Personal Firewalls wie ZoneAlarm, Kerio (inzwischen Sunbelt) und Co. abgeflacht ist, beschränken sich die Fragen auf das Thema Virenscanner: Kann man unter Linux wirklich auf einen Virenscanner verzichten? Wirklich, ganz wirklich? Steigt mir nicht meine Bank auf die Füße, weil ich Onlinebanking ohne Virenscanner mache? Meine Antwort auf solche Fragen lautet: Ja. Ja, wirklich! Und ja, du darfst auch Online-Banking ohne Virenscanner betreiben! Damit Umsteiger nun aber wieder ruhig schlafen können, nimmt sich der britische Antivirus-Spezialist Sophos der Thematik an. Wer möchte, kann sich seit heute Sophos Anti-Virus for Linux Basic kostenlos installieren.

Virenscanner für Linux sind in der Regel für Server-Systeme gedacht, die auf Mail- und Fileservern nach infizierten Dateien und Attachments suchen sollen. Sie verrichten ihre Arbeit daher in der Regel im Hintergrund, ohne dass permanent ein Fensterchen mit bunt blinkenden Lichtern den Bedrohungsstatus signalisiert. Auch Sophos Anti-Virus for Linux Basic verzichtet auf großes Tohuwabohu. Die Anwendung besteht aus einem Dienst und einem Satz Werkzeugen für das Terminal. Optisches Feedback gibt es nur, wenn Sophos etwas auf der Festplatte findet oder ihr im Begriff seid, eine mit einem Virus infizierte auf die Festplatte zu schreiben.

Sophos Anti-Virus for Linux Basic installieren

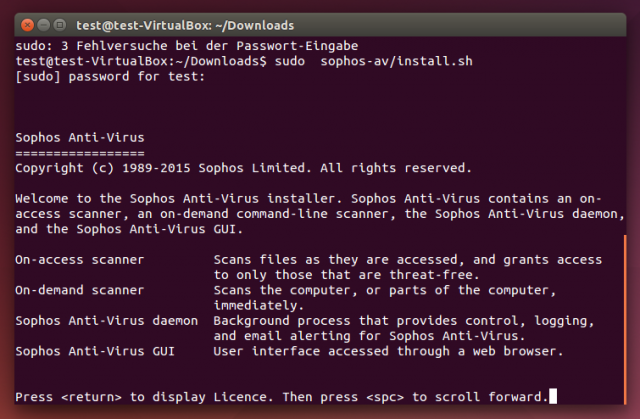

Sophos Anti-Virus for Linux bekommt ihr von der Sophos-Homepage kostenlos im Austausch gegen eure E-Mail-Adresse zum Herunterladen angeboten. Der Download des Installationspakets sav-linux-free-9.9.tgz schlägt mit über stolzen 400 MByte zu Buche — schlank sind Antiviren-Apps auch unter Linux nicht. Zur Installation der Anwendung müsst ihr das Archiv lediglich entpacken und dann die text-basierte Installationsroutine mit Root-Rechten ausführen. Ein DEB- oder RPM-Paket für eine saubere Installation über die Paketverwaltung eures Linux-Systems gibt es bisher noch nicht, dafür müsste das Programm aber auch so gut wie mit jedem Linux funktionieren.

$ tar -xzf sav-linux-free-9.9.tgz $ sudo sophos-av/install.sh

Der Installationsassistent möchte von euch wissen, ob Sophos im Hintergrund nach Schadprogrammen suchen soll, wohin er die Dateien installieren soll und ob ihr die „Free-Version“ ohne Support möchtet. Im Normalfall könnt ihr einfach mit [Eingabe] jede Frage mit der Vorgabe beantworten. Am Ende generiert der Installer bei Bedarf noch ein zu eurem Kernel passendes Kernelmodul, das als Schnittstelle zwischen Antivirenscanner und Linux-System dient. Im Normalfall sollte die Installation ohne Probleme durchlaufen, ich habe sie unter Ubuntu 14.04, Ubuntu 14.10 und Arch in einer virtuellen Maschine getestet.

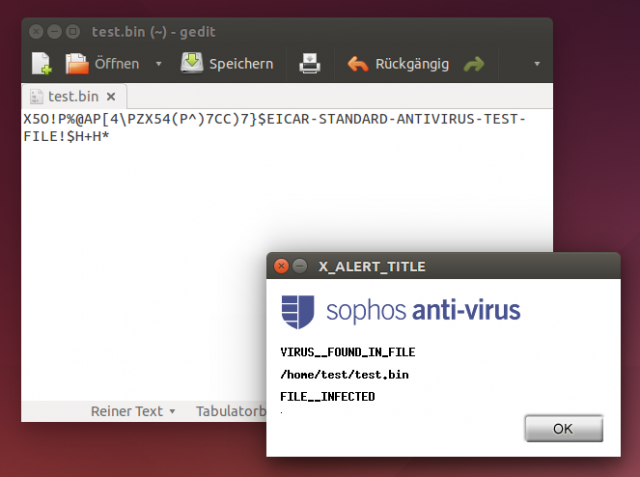

Nach der Installation von Sophos Anti-Virus for Linux ist der Antivirenscanner gleich im Hintergrund aktiv. Den Status könnt ihr mit savdstatus oder mit den üblichen Init-Skripten auf Aktivität überprüfen und auch stoppen und bei Bedarf wieder starten. Dass Sophos für Linux auch wirklich funktioniert, könnt ihr zum Beispiel mit der Eicar-Test-Datei prüfen. Schreibt den auf der Seite genannten String einfach mit einem beliebigen Editor auf die Festplatte, Sophos wird den Schreibzugriff stoppen und euch auf die infizierte Datei hinweisen.

### Status abfragen $ /opt/sophos-av/bin/savdstatus Sophos Anti-Virus is active $ service sav-protect status sav-protect start/running, process 5370 ### Sophos On-access scanning stoppen $ sudo service sav-protect stop ### Sophos On-access scanning starten $ sudo service sav-protect start

Eine grafische Oberfläche bietet Sophos Anti-Virus for Linux ansonsten nicht. Habt ihr den den On-access-Scanner aktiviert, dann arbeitet Sophos unauffällig im Hintergrund. Möchtet ihr gezielt Dateien oder Ordner scannen, dann müsst ihr dafür ein Terminal öffnen und den Befehl savscan aufrufen. Als Parameter gebt ihr dem Kommando entweder eine Datei oder ein Verzeichnis mit, das Sophos dann rekursiv nach mit Schadsoftware infizierten Programmen und Dateien durchsucht. Eine ausführliche Hilfe bekommt ihr über die Man-Page des Programms, allerdings nur in englischer Sprache.

### Hilfe zum Virenscanner $ man savscan ### Homeverzeichnis bei Bedarf scannen $ savscan /home SAVScan Virenerkennungsdienstprogramm Version 5.12.0 [Linux/AMD64] Version Virendaten 5.13, März 2015 Enthält die Erkennung von 8899461 Viren, Trojanern und Würmern Copyright (c) 1989-2015 Sophos Limited. Alle Rechte vorbehalten. Systemzeit 22:30:55, Systemdatum 11. April 2015 Normale Überprüfung 2243 Dateien überprüft in 40 Sekunden. Es wurden keine Viren gefunden. Ende von Scan.

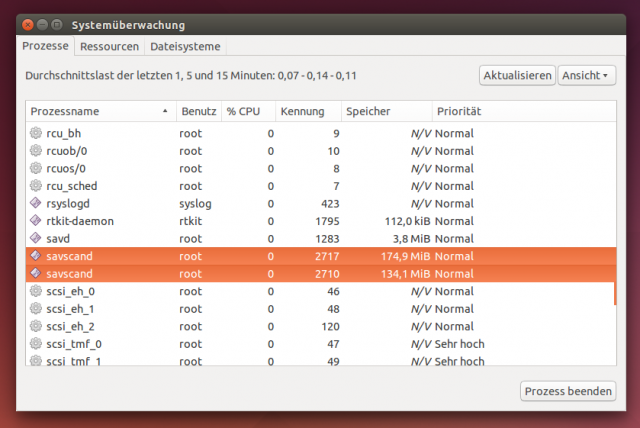

Auf der einen Seite macht Sophos in meinen Augen einiges richtig: Sophos Antivirus Basic für Linux arbeitet unauffällig im Hintergrund und warnt den Anwender nur bei Bedarf. Den üblichen Snakeoil-Firlefanz spart sich Sophos unter Linux. Das Programm belegt allerdings mehr als 600 MByte auf der Festplatte und nimmt sich auch einen kräftigen Schluck aus dem Arbeitspeicher. Gleich zwei Prozesse genehmigen sich mehr als 300 MByte RAM. Nur bei der Last konnte ich keine große Veränderung spüren, im Leerlauf hält sich Sophos angenehm zurück und beim Schreiben von Dateien steigt die Last nicht spürbar an.

Nun bleibt eigentlich nur noch die Frage, ob man sich denn Sophos Antivirus Basic für Linux installieren sollte — Linux-Einsteigern kribbelt es mit Sicherheit schon in ihren Fingern. Sophos macht auf der Homepage des Produkts zum Glück keine großen Versprechungen: Das Programm sucht lediglich nach Schadprogrammen, die es auf Windows-Rechner, Macs und Android-Smartphones und Tablets abgesehen hat.

Weiterhin keine Linux-Viren in Sicht

Über Malware für Linux verliert Sophos kein Wort — Nach wie vor warte ich noch auf jederzeit losbrechende Virenwelle für Linux. Der Virenscanner richtet sich also weiterhin eher an diejenigen, die einen File-Server absichern möchten und nicht für Linux-Anwender, die Angst um ihr System haben oder Nutzer, die viel mit Malware-Schleudern wie MS-Office-Dokumenten zu tun haben.

The Sophos Antivirus engine effectively detects and cleans viruses, Trojans, and other malware. In addition to sophisticated detection-based on advanced heuristics, Sophos Antivirus for Linux uses Live Protection to look up suspicious files in real time via SophosLabs. To prevent the Linux machine from becoming a distribution point, Sophos Antivirus for Linux also detects, blocks, and removes Windows, Mac, and Android malware.

Wer mehr Informationen zu Sophos Antivirus Basic für Linux sucht, der schaut entweder auf der Homepage des Anbieterss vorbei oder besucht das eigens für die Linux-Version eingerichtet Forum der Linux-Version — ihr wärt allerdings die ersten, die dort etwas schreiben. Es gibt auch einen etwas ausführlicheren Startup-Guide im PDF-Format, in dem mehr zu den Kommandos und Optionen von Sophos-Antivirus zu finden ist. Die FAQ zu Sophos Antivirus Basic für Linux ist allerdings noch sehr spärlich bestückt.

Sehr informativer Beitrag.

In der Tat würde ich diese Software auch eher auf meinem Server als auf meinem Endgerät einsetzen wollen. Solange man Windows-Nutzer im Netz hat, ist man ja potenziell gefährdet 😉

Ich würde es gerne testen, schrecke aber vor solchen Install-Scripts zurück und hätte lieber ein sauberes DEB für meinen Ubuntu Server.

Das Thema behalte ich mal im Auge, jedenfalls ein insgesamt trotzdem gutes Signal von Sophos.

Dann nutze clamAV. Sollte in jeder Distri als Paket vorhanden sein.

Symantec sieht das (Überraschung) ein wenig anders:

http://www.symantec.com/connect/articles/do-we-really-need-antivirus-linux

Der Symantec läuft z.B. auf unseren Firmen-Red-Hat-Clients (die Aussage der Firma lautet: „Wir trauen Windows nicht!“ – und dann kommt Symantec auf die Kisten……)

Interessant, … bei uns ist das auch der Fall und da läuft er grottig schlecht, macht viele Probleme. Aber noch viel schlechter läuft er auf der Ubuntu-Plattform.

Du bist nicht zufällig bei einem blauen IT-Verwaltungshaus?

Danke für den ausführlichen Beitrag, sehr cool! Wo ich allerdings stutzig geworden bin, ist die Exporteinschränkung des Produkts: „Sophos products may not be exported to Cuba, Iran, North Korea, Syria, or Sudan.“

Warum das denn nicht?

Damit werden die Länder diskriminiert, mit denen die USA die stärksten Konflikte hat. Wie ernst das ist – keine Ahnung. Da steht ja may not und nicht must not.

„may not“ heißt „darf nicht“. Das wird vermutlich gesetzlich vorgeschrieben sein, so wie z.B. amerikanische Flugseiten (zumindest im Moment) keine Flüge nach Kuba verkaufen dürfen.

Virenscanner und anderes Schlangenoel (Personal-Firewall, Adware und alles sonst was die Computerzeitschriften so verkaufen wollen) sollte man unter GNU/Linux im Desktopeinsatz generell nicht verwenden.

———————————————————-

Und der uebliche Windowsanwender sollte hier genauso reflektiert darueber nachdenken, ob nicht ein ganz einfacher Scanner und die Restriktion der Nutzerrechte mehr Sinn machen. Obwohl ich in der Prais davon abrate, kann man mit einem Windows durchaus ohne Virenscanner arbeiten, habe das vor 10 Jahren im Selbstversuch gemacht und ein Jahr ueberlebt (keine Warez und P2P, fuers Internet Firebird bzw. dann Firefox statt IE, und ansonsten einfach nur gekaufte Spiele). Das Geheimnis ist tatsaechlich, dass man nicht jeden Mist aus dem Internet installiert. Virenscann nach einem Jahr: 0 Treffer

————————————————————-

Wichtige Punkte:

1. UNIX trennt seit jeher normale Anwender von Anwendern mit Superrechten.

Anwendungen halten sich an dieses Prinzip und Nutzer arbeiten, weil es ihnen so beigebracht worden ist, nicht als root User.

2. UNIX und speziell GNU/Linux arbeiten mit einer Paketverwaltung die hinsichtlich der Sicherheit eine endliche Whiteliste (also vom Umfang beherrschbar) darstellt.

Wohingegen Virenscanner mit eine theoretisch unendlichen Blacklist arbeiten muessen die niemals vollstaendig ist, schon ein aendern von Compilerflags reicht aus um die Signatur einer Anwendung grundsaetzlich zu aendern. Wird eine Heuristik angewendet, wird es noch schlimmer, hier wird nur noch auf Verdacht mit Warnungen um sich geworfen. Das ist ein Designfehler der sogenannten Sicherheitssoftware, zum Vergleich:

Niemand bei gesundem Verstand fuehrt eine Liste von Menschen dennen er nicht vertraut (7 Milliarden und steigend), sondern im Gegenteil, eine Liste von Menschen dennen er bis zu einem gewissen Grad vertraut (vielleicht ein paar hundert Menschen).

3. GNU/Linux Distributionen sind in der Regel darauf ausgelegt selbst bei einer Standardinstallation moeglichst wenig Angriffsflaeche nach aussen zu bieten, insbesondere offene Ports.

Besonders verstoerend ist hier, dass etwa Personal-Firewalls wirklich jedes Datenpaket anschauen und durchforschen und dann noch technisch fehlerhafte Anworten an Dritte schicken (die dann noch mehr Datenpakete verschicken, weil ihnen keiner richtig antwortet). Waehrend der regulaere Netzwerkstack einfach sagt „kenne dich nicht, lassen sie mich bitte in Ruhe“. Durch dieses intensive Scannen durch Personal-Firewalls blaesst man im Prinzip den Netzwerkstack um das Doppelte auf, vergroesste die Angriffsflaeche und dann passiert sowas:

http://ulm.ccc.de/ChaosSeminar/2004/12_Personal_Firewalls

Tipp, etwa in der Mitte schiesst die Firewall den Rechner selbst aus dem Internet. Ganz grosse Kino und ein Lehrstueck der IT, kleiner und einfach ist besser.

Hinweis:

NETFILTER und Personal-Firewalls sind unterschiedliche Dinge, wenn auch die Funktionsweise aehnlich ist.

5. Persoenliche Verantwortung und Kontrolle. Wir koennen meist nicht oder nur ganz oberflaechlich Quellcode von Anwendungen pruefen. Deswegen ist es wichtig sich selbst zu fragen ob man diese Anwendung braucht, ob man der Quelle vertraut und ob einem diese Anwendung von einer vertrauenswuerdigen Quelle Empfohlen wurde (so mache ich das, so macht man das im normalen Leben und sogar Linus Torvalds macht das so).

Lesen -> Denken -> Handeln

Genau diese selbstverstaendliche Vorgehensweise unterlassen Menschen am Computer, weil es komplizierte Technik ist anstatt menschliches Miteinander. Das ist kein Vorwurf. Ich habe mich vor ein paar Jahren genau so unter Windows in die Brenneseln gesetzt, weil ich selbst ueberheblich war und weder gelesen noch gedacht habe. Klassiker…ich brauch was…ersterbester Link auf Google…klick (sah unerioes aus)…install (keine zeit zum denken)…klick (handeln? tue ich, aber falsch).

6. Es besteht ein kommerzielles Interesse die Gefahr nicht zu beseitigen und sogar groesser aussehen zu lassen, als sie ist.

Weiterfuehrendes:

Virenscanner dienen unter GNU/Linux der Sicherung des Mailverkehrs (Scanner fuer Mailserver) oder von Fileservern. Mit NETFILTER und aehnlich kann man eine „gewachsene“ Netzwerkstruktur abdichten. Wenn ihr ein GNU/Linux frisch installiert habt, sollte ein „ss -tlpn“ (alle offenen TCP-Ports) keinen offenen TCP-Port liefern der auf externe Quelle hoert. Wer einen Einbrauch vermutet, sollte mit „chrootkit“ oder aehnlich auf die Suche gehen.

Wer jetzt einfach mal trotzdem sein System scannen will:

Wartet mal die naechste c’t mit Virenschutz-CD ab. Es muss nichts installiert werden, die Scanner bootet von einem externen Medium und ausser ein paar Euro fuer die Zeitschrift fallen keine Kosten an.

Ironie:

Es gibt bessere Verwendungszwecke fuer 10 bis 15 Prozent eurer CPU-Zeit als ein Virenscanner. Zum Beispiel regelmaessig und selbst kontrolliert Updates einspielen 🙂

Wer jetzt gerade darueber nachdenkt sich diesen Virenscanner zu installieren, also im Schritt 2 befindet:

Habt ihr eigentlich den Quellcode dafuer im Zugriff*? Warum ist das nicht in der Paketverwaltung, vertraut meine Distribution etwa nicht Sophos? Brauche ich das eigentlich ueberhaupt? Und was hat Sophos davon? Warum steht da was von Cloud?

* Egal ob ihr diese verwenden Programmiersprachen beherrscht und genuegend Zeit habt. Womoeglich hat jemand anderes das Koennen und die Zeit.

Weiterfuehrende Links:

http://wiki.ubuntuusers.de/Sicherheitskonzepte

http://wiki.ubuntuusers.de/Personal_Firewalls

http://ulm.ccc.de/PersonalFirewalls