Jeder kennt das Problem, man registriert sich bei der x-ten Internetseite mit dem selben Login-Namen und dem selben Passwort. Unterschiedliche Logins zu verwenden ist ja unbequem und wer kann sich denn schon zig unterschiedliche Passwörter merken… Am Ende nutzt man für unwichtige Webseiten das tolle Passwort „1234“, wie 2,5% der Surfer einer Chat-Community, deren verschlüsselte Passwort-Datenbank frei zugänglich war. Solch ein Passwort ist jedoch über eine Wörterbuchattacke in Sekunden geknackt. PwdHash hilft individuelle und sichere Passwörter für jede Webseite ohne großen Aufwand zu nutzen.

Aber was tun? Ein sicheres Passwort enthält Sonderzeichen, unterscheidet Groß- und Kleinschreibung ist garantiert in keinem Wörterbuch vertreten, doch 0aJ/4%(hGs$df“Y! kann sich niemand merken. Eine gute Möglichkeit sind die Anfangsbuchstaben der Wörter eines längeren Satzes zu nutzen. Also aus „Hinter den sieben Bergen sind die sieben Zwerge“ das Passwort „Hd7Bsd7Z“ zu bilden.

Doch auch hier stellt sich wieder das Problem, möchte man für jede Webseite ein eigenes Passwort nutzen hat man gegen die inflationäre Vergrößerung des eigenen Passwort-Pools zu kämpfen. Schließlich benutzt man doch immer wieder das eigene „sichere“ Passwort auf unterschiedlichen Webseiten und setzt sich der Gefahr aus, dass ein schwarzes Schaf unter den Webseitenbetreibern, das übermittelte Passwort in Klartext abspeichert und somit ein für möglicherweise weitere Webseiten gültiges Passwort besitzt.

Hier setzt die Open-Source Lösung PwdHash der Mitarbeiter Blake Ross, Dan Boneh und John Mitchell des Stanford Security Lab an. PwdHash ist eine Erweiterung für Internetbrowser wie Firefox, die das für eine Internetseite eingegebene Passwort zusammen mit der zugehörigen Domain automatisch in einen Hash-Code verwandelt.

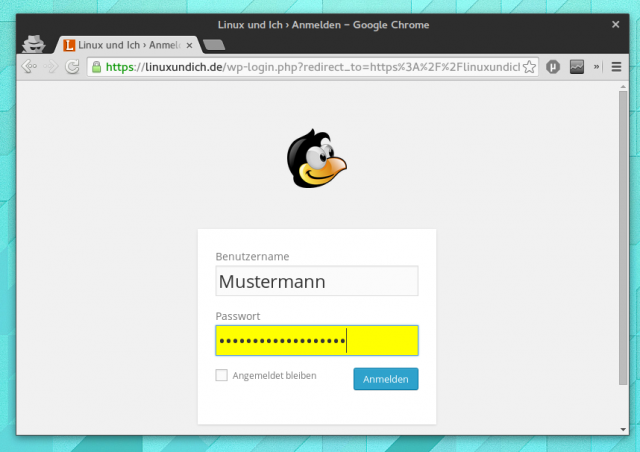

Wie soll das Ganze nun funktionieren? Der User installiert das Plugin in seinen Browser und surft auf die die gewünschte Webseite (z.B. http://www.geheim.de), dort legt er sich einen neuen Account an, drückt jedoch vor der Eingabe des Passwortes „F2“ bzw. setzt vor das eigentliche Passwort zwei „@“ Zeichen.

Dies sagt dem Plugin, dass das eingegebene Kennwort als Hash übermittelt werden soll, woraufhin es aus der Domain „www.geheim.de“ und dem Passwort „ganzgeheim“ das für diese Kombination absolut einmalige Passwort „EBLc2MnbBd2y“ generiert und übermittelt.

Will man sich später wieder auf der Webseite einloggen muss man nicht dieses komplizierte Passwort eingeben, sondern drückt vor der Eingabe des Passwortes wieder „F2“ bzw gibt „@@ganzgeheim“ als Passwort an, was wieder PwdHash veranlasst den Hash zu übermitteln.

Möchte man existierenden Accounts mit besseren Passwörtern versehen, so loggt man sich einfach mit den bekannten Daten ein und ändert das Passwort, wobei man die schon genannten Methoden „F2“ bzw. „@@“ für das neue Passwort nutzt. Nach der Änderung ist das Hash-Passwort aktiv.

Sitz man also an einem Rechner auf dem ein Browser mit der PwdHash-Erweiterung installiert ist, muss man sich nur ein (oder natürlich auch mehrere) Passwörter merken, die als Grundlage für die Hash-Codes verwendet, nicht jedoch kryptische Zeichenfolgen. Man hat also ohne ein Quentchen Komfort zu verlieren, ein Höchstmaß an Sicherheit!

- A) Passwörter wie EBLc2MnbBd2y, die nur durch extreme Gewalt (sprich Rechenzeit) zu knacken sind

- B) Für jede Webseite ein eigenes Passwort

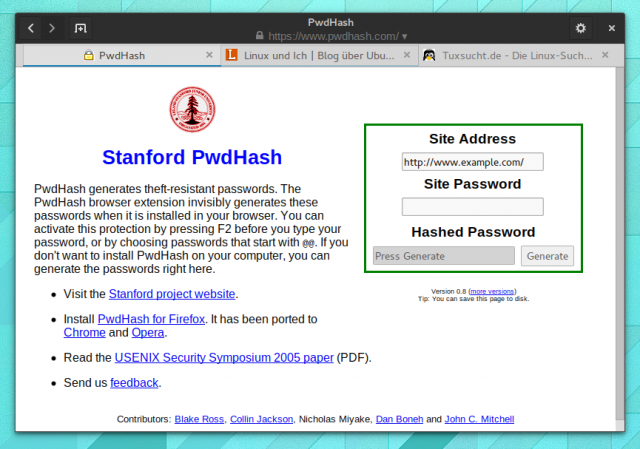

Was aber wenn man am Arbeitsplatz oder an der Universität in einem Rechnerpool sitzt und die Erweiterung nicht installieren kann? Für diesen Fall wurde die Webseite www.pwdhash.com eingerichtet.

Auf dieser Seite läuft ein JavaScript, in das man die gewünschte Webseite und das Passwort eingeben kann und so den Hash-Code erhält. Dieses Script läuft lokal auf dem Rechner des User, d.h. die Daten werden nicht an den Webserver übermittelt.

Aktuell berichtet der Heise-Newsticker über den kommerziellen Dienst passwordsitter.com. Von einem kommerziellen Dienst, der eine Closed-Source Lösung anbietet, kann man nur dringend abraten. Als Nutzer hat man keine Kontrolle was mit den eingegebenen Daten passiert. Daher sollte man solche Dienste auf keinen Fall nutzen.

Hallo und danke für diese Info!

Mittlerweile gibt es auch eigene Programme, die Passwörter erzeugen und verwalten, z. B. Revealation.

Gruß, Ben.

Klar, doch der Vorteil von PwdHash ist, dass man kein Programm braucht und immer und überall – auch ohne Zugang zum eigenen Rechner mit Revelation etc. – sicherere Passwörter nutzen kann. Das Browser Addon dient nur dazu den Komfort zu erhöhen.

Benutze ich Revelation um meine einmaligen Passwörter zu managen, so bin ich auf dieses Programm angewiesen. Sitze ich an einem anderen Rechner, so habe ich keine Chancen an meine Passwörter zu kommen. Nutze ich PwdHash, so gehe ich notfalls auf pwdhash.com gebe die URL und mein „Passwort“ ein und bekomme mein gehashtes Passwort zurück, dass ich dann in die Webseite eingebe. D.h. selbst ohne die Installation einer Software oder eines Add-Ons bin ich in der Lage mich einzuloggen. Mit einem Passwortmanager wie Revelation ginge dies nicht.

Hallo Christoph,

genau diese Frage ging mir beim Lesen des Artikels durch den Kopf – geht das auch online von anderen Rechnern.

Jetzt auch das beantwortet, danke.

Ich denke, ich werde das mal probieren.

LG

Torsten

Ich glaube, ich habe es noch nicht ganz verstanden.

Ich sitze hier gerade mit Safari, für den es leider (noch?) keine Extension gibt.

Soll das jetzt heißen, ich trage für die jeweiligen Seiten auf pwdhash.com immer das gleiche Passwort ein, habe damit bei jeder Seite einen anderen Hash und somit auch höhere Sicherheit? Denn es geht ja darum, sich nicht mehr tausende Passwörter merken zu müssen.

Hi Zerwas, ja wenn es keine Browsererweiterung für den genutzten Browser gibt, dann muss man das ganze manuell machen. Also angenommen man will seine Zugangsdaten von http://www.foo.bar bekommen

1) Auf pwdhash.com gehen

2) Domain (also http://www.foo.bar) und „Masterpasswort“ – so will ich das mal nun nennen – eingeben und so den Hash generieren

3) Den Hash per Copy&Paste in die Eingabemaske für das Login kopieren

Aus Passwort und Domain wird ein Hash berechnet. Aus dem Hash lässt sich jedoch nicht mehr das Passwort zurückrechnen.

Gut, dann ist das mit dem Hash also sicher. (War ehrlich gesagt zu faul, mir durchzulesen, was für eine Art Hash das ist u. wie sicher der ist)

Danke für diesen guten Tipp und für die Antwort!

Hmm. Das Passwort will in der Regel bestätigt werden. Ich muss es also 2 mal eingeben. Das scheint ein Problem. Um ein neues zu erstellen muss ich zuerst auf https://www.pwdhash.com/ ein passendes erzeugen. Richtig?

Dabei scheint der Vorspann „http(s)://“ nicht berücksichtigt zu werden, was ja auch ok ist.

Ansonsten ein extrem hilfreicher Artikel. Ich hätte bald graue Haare bekommen ohne den Tipp!

Weiter so Chrsitoph.

Lars, nein das ist kein Problem. Einfach zweimal @@deinpasswort eingeben.

F2 drücken klappt irgendwie nicht. 🙁

Hallo BuZZ-dEE, bei welchem Browser, mit welchem Plugin? Was genau machst du?

Firefox, PwdHash 1.7 und ich benutze noch Fluxbox. Ich hab versucht bei einer Webseite mein Passwort zu ändern, indem ich bevor ich das neue Passwort eingegeben habe, F2 gedrückt habe. Wenn ich zwei @-Zeichen machen möchte (mit AltGr Q), wird schon wenn ich AltGr drücke, ein Zeichen bei dem Passwort angezeigt.

BuZZ-dEE, das ist normal, bei der Eingabe der @ erscheint auch ein Asterisk im Passwort-Feld. Wenn dein Passwort also „test“ lauten sollte und du „@@test“ eingibst, dann siehst du im Feld „******“. Das ist schon OK so…

Ups, Kommando zurück. 😉 Es funktioniert. 🙂 Ich war verwundert, dass wenn man F2 drückt, nix angezeigt bekommt im Passwortfeld, aber das ist wohl so. Wenn ich 2 @ mache, werden sie ja auch angezeigt, deswegen hätte ich das bei F2 erwartet. Man kriegt keine visuelle Rückmeldung im Passwortfeld (bei F2). Find ich irgendwie nicht ganz so gelungen. Wie dem auch sei, trotzdem ist es ein klasse Addon. 🙂 Das mit „AltGr Q“ hat sich auch erledigt. Keine Ahnung, warum gestern schon beim Drücken von von AltGr ein Zeichen gemacht wurde. Heute ist es nicht mehr so. 😀 Vielleicht war irgendwas verstellt. Egal, jetzt gehts. 😉

Christoph, nur für das AltGr kam schon ein *. Aber hat sich schon erledigt.

BuZZ-dEE, ah das Problem kenne ich. Kommt, wenn man @@abc eintippt, merkt dass man sich vertippt hat und dann die Eingabe komplett löscht. Dann erscheint schon beim Drücken von AltGr ein Asterisk im Passwortfeld. Ich lade in so einem Fall die Seite mit „F5“ neu.

okay danke, dann weiss ich jetzt woran es lag. 🙂

Ich hab jetzt mal das Passwort für eine Website mittels Pwdhash generiert und in Firefox gespeichert und es mir dann angesehen. Als Passwort wurde in Firefox:

ABCDEFGH

gespeichert. Dieses Passwort finde ich allerdings nicht sehr sicher.^^ Okay, ich hab nun gedacht, dass es einfach nur Zufall ist. Nun bin ich mal auf die Seite:

https://www.pwdhash.com/

gegangen und habe mir da das Passwort zu der entsprechenden Seite generieren lassen. Dort habe ich nun festgestellt, dass dort ein anderes und sicheres Passwort generiert wird.

Wie kann das sein? Hab ich irgendwas falsch gemacht?

Das ist ein Bug, der manchmal im Firefox Browser-Plugin von PwdHash auftritt. Dieses @@ABCDEFGH wird abgespeichert, aber nicht für die Webseite genutzt. Ich hab schon mehrfach versucht die Autoren auf diesen Bug hinzuweisen, hab aber leider nie eine Antwort bekommen.

Hmm, sind ja dann wohl vielbeschäftigte Leute.^^

Ich hab auch gerade gemerkt, dass Passwort ABCDEFGH gespeichert wird, aber ich damit gar nicht einloggen kann. Naja, da bin ich erstma beruhigt, dass dann doch ein sicheres Passwort generiert wird. 🙂

wie ist das denn mit smartphones? was läuft denn zum beispiel auf android für ein browser und gibt es da auch plugins?

Für den Android Standard-Browser gibt es leider keine Plugins 🙁 Aber es gibt ein paar Apps, die dank „Share“-Funktion auch aus dem Browser gestartet werden können. Schau mal hier oder hier.

Yep, ich benutze das von dir erst genannte Password Hash. Auch auf dem HP Touchpad unter WebOS gibt es eine entsprechende App 🙂

Hallo Steffen, auf Android läuft afaik ein auf Chromium basierender Browser. Ich wüsste nicht dass es für den Android-Browser Addons gäbe, hier muss man halt mit pwdhash.com arbeiten.

Hi,

weiß jemand, ob es ein Plugin für den Browser uzbl gibt?

Ich hab bislang nix gefunden & mich auch noch nicht tiefer in die Materie einarbeiten können (zum Selbserschreiben z.B.).

Gruß

Holgersson

Hallo Holgersson, ist ja ein interessanter Browser. Das Firefox-Plugin besteht ja auch lesbarem JavaScript. Wenn du Firefox hast, dann findest du die Daten in ~/.mozilla/firefox/.default/extensions/{bb8d77b0-a845-4249-a205-ef7395587b69}/chrome/content Vielleicht kannst du das was rausziehen.

Hallo Christoph,

caschy hat in seinem Blog ein ähnliches Addon vorgestellt.

http://stadt-bremerhaven.de/firefox-chrome-rndphrase-sichere-und-einmalige-passwoerter-fuer-jede-webseite

Im wesentlichen sehe ich zwei Merkmale die für das eine und gegen das andere Addon sprechen.

Erweiterungs(mit)autor ist Entwickler von Firefox spricht für Pwdhash.

Die Möglichkeit eigene Salts festzulegen spricht für RndPhrase.

Es wäre schön, wenn du mal deine Meinung zu dieser Alternative zu Pwdhash schreiben würdest.

Hallo Karsten. Die Funktionsweise von RndPhrase scheint ja identisch (bis auf das Salt) zu Pwdhash zu sein. Von daher ist das nur eine Frage des Komforts und dem individuellen Schutzbedürfnis. Die Gefahr, dass ich mir auf meinem Alltagsrechner einen „keyloggenden“ Trojaner einfange sehe ich recht gering an. Eher ist dies bei „fremden Rechnern“ (Internetcafe, Freunde,…) der Fall, in denen ich mich schnell mal irgendwo einloggen möchte. Dort würde also auch wieder das Salt mitgeschnitten werden. Von daher sehe ich da auch kein so großes Plus an Sicherheit.

Für RndPhrase spräche wahrscheinlich, dass die Firefox-Erweiterung von PwdHash schon seit Jahren ein bisschen broken ist. Es funktioniert zwar alles, wenn man bei einer Domain sein Login und sein @@Passwort eingibt, doch wenn man das gehashte Passwort dann im Browser speichern möchte, dann wird @@12345 als PW gespeichert. Das kommt nicht immer vor, aber immer wieder. Auch funktioniert PwdHash bei manchen Flash-gestützten Logins nicht mehr. Die Page von o2online.de ist da so ein Fall.

Für PwdHash spricht, dass es schon lange auf dem Markt ist, und hinter der Anwendung ein Institut steht. Es ist also unwahrscheinlich, dass eines Tages die URL pwdhash.com verschwindet. Eher sehe ich dass http://rndphrase.appspot.com/ in die ewigen Jagdgründe abtaucht, falls der einzige Entwickler das Interesse verliert.

Hi

Durch deinen Blog kam ich auf pwdhash. Soweit klappt das auch, benutze Ubuntu 10.04 und Chrome 13.

Bevor ich nun alle Foren durchhangel und die PAsswörter mit pwdhash ändere, was mache ich, wenn ich das nicht mehr benutzen möchte? Wie bekomme ich meine Passwörter raus? Oder muss ich erst wieder alle Foren abklappern und ein neues Passwort vergeben, was ich mir ausdenke?

Ich hoffe meine Frage ist verständlich 🙂

Gruß

Karl

Hallo Karl, deine Passwörter kannst du entweder im Passwort-Manager deines Browsers (so du denn die Passwörter speichern lässt), oder bspw. über pwdhash.com rausbekommen. Aber ja, wenn du wieder auf „normale“ Passwörter umsteigen willst, dann musst du natürlich für jede Page bei der du PwdHash benutzt hast wieder „normale“ Passwörter setzen.

Grüße

Christoph

Hi Christoph

Na dann werde ich mal die meistbenutzen Passwörter mal um stellen.

Im Browser wollte ich sie nicht speichern, die kann man zu leicht auslesen, dann könnte ich mir das mit pwdhash sparen, oder?

Hatte auch mal Keepass X probiert, aber ich bekomme die Passwörter aus Firefox nicht importiert, müsste also auch alles per Hand machen.

Ist alles nicht immer so einfach 🙂

Man müsste nen superhirn haben, dann könnte man sich alles merken.

Aber mittlerweile drehen einen sich die Pinnummern ja im kopf 🙂

Konto 1,2 3 ;Packstation; Passwörter auf der Arbeit usw.

Danke erstmal für deine Infoś und ich finde deinen Blog sehr gut

Gruß

Karl

Du kannst z.b. im Firefox ein Masterpasswort setzen, dann werden die Passwörter verschlüsselt auf deiner Platte abgelegt. Alternativ gibt es sogar ein Add-On für den Firefox, das die Passwörter im Schlüsselbund der GNOME Desktopumgebung ablegt, allerdings tut das Add-On wohl nicht mit Firefox4 oder neuer.

Vielen Dank

HAst du schon mal KeepasX benutzt?

Und wie bekommt man die PW aus Firefox in KeepassX

Ne, muss gestehen dass ich noch nie ein solches Programm benutzt habe.

Schade

Hoffte auf jemand, der damit Erfahrung hat.

Aber erstmal danke

Karl

Ich bin ja eher der Freund von OpenID und OTP.

OpenID um Passwort etc. auf nur einem einzigen Server zu haben, anstelle total verstreut und für jede Website ein anderes Passwort.

OTP um den OpenID Login ab zu sichern.

OTP ist eigentlich recht simpel: http://de.wikipedia.org/wiki/Einmalkennwort

Und sollte auch nicht ganz leicht zu knacken sein 🙂

Auch nice für hier, linuxundich.de, http://wordpress.org/extend/plugins/openid/

😉

mhh, bin ja für neues offen

Gibt es da was genaueres auf deutsch zum lesen, damit ich mir das mal anschauen kann.

gruß

karl

Hallo Christoph,

ich benutze PwdHash1.7 schon seit Jahren,aber seit 2Tagen funktioniert PwdHash mit F2

nicht mehr nur noch, wenn ich mit @@ mein Passwort eingebe und es kommt bei jeder @ Eingabe eine Wahrnung auch hier bei meiner Frage.

Habe es auch schon mehrmals deinstalliert.

Danke

Hi, bei mir klappt es unter Firefox nach wie vor. War leider ein paar Tage nicht wirklich erreichbar. Hat sich dein Problem gelöst?

Danke Christoph für die Antwort,

aber leider hat sich nichts geändert.PwdHash funktioniert ja aber halt nicht mit F2,wird wahrscheinlich eine andere Ursache haben,aber ich weiss nicht welche.Ist halt bequemer F2 einzugeben als jedes mal @@ mit dem blöden Warnhinweis den man wegklicken muß. .

„Blöder Warnhinweis den man wegklicken muß“? Bei mir kommt nur ein Warnhinweis, wenn @@ in einem „Nicht-Passwortfeld“ eingebe. Vielleicht fängt deine Desktopumgebung F2 ab, so ähnlich wie F1 die Hilfe öffnet?

Hi,ich traue es mir gar nicht zu schreiben,aber seit 5min.funktioniert es.Ich sag nur F Umschalttaste

Also ich bin nicht gerne von Anwendungen abhängig und nutze ein ähnliches Verfahren ohne tools:

Ich habe mir ein verhältnismäßig sicheres Passwort über einen längeren Satz mit Zahlen und Satzzeichen ausgedacht: Beispiel: 1ch wohne und @rbeite in Hamburg. => „1wu@iH.“

Vor das Passwort hänge ich dann jeweilige Domainkürzel (1. Buchstabe + TLD): ubuntuusers.de => u.de

Ergibt das Passwort „u.de1wu@iH.“

heise.de entsprechend: „h.de1wu@iH.“

Ob man jetzt die ersten beiden Buchstaben nimmt, oder nur einen, ist einem selbst überlassen. Ich finde die Lösung recht angenehm, da ich mir so nur ein Passwort merken muss.

Finde deine Idee echt cool. Ich mache es mit den Passwörtern relativ einfach, zB. eine Automarke, welche es so nicht gibt: zB. Mercedes.320x. Hier habe ich einen Grossbuchstaben, ein Sonderzeichen (Punkt) und zwei Zahlen. Ist eigentlich einfach zu merken und steht in keinem Wörterbuch. Aber deine Idee einen Präfix zu nutzen finde ich super, zB. «Heise.de.Mercedes.320x». So müsste ich mir nicht für jede Domain eine fingierte Automarke ausdenken.

Hey! Vielen Dank fuer deine tolle Anleitung. Aber noch einen Tipp: „Sichere Passwörter für’s Web“ – da benutzt du den sogenannten Deppenapostroph; Natuerlich muss es korrekt „fuers Web“ sein, da Praeposition + das immer ohne Apostroph geschrieben wird… ;)))

Danke für den Hinweis, da ist mir einer durchgerutscht 🙂

Danke erstmal für den Hinweis!

Ich Zweifel nur gerade an der theoretischen Sicherheit von dem Verfahren.

Was für ein Hash-Algorithmus wird hier verwendet?

Auf den ersten Blick scheint mir der Hash nämlich zwei Informationen über die Ausganspassührase zu geben:

1.) Die grobe Länge – je länger die Passphrase ist, desto länger wird der Hash

2.) Ein ‚+‘ im Hash scheint auf Sonderzeichen in der verwendeten Passphrase hinzudeuten

Die Idee find ich super, jedoch frag ich mich, warum kein guter Hash-Algorithmus eingesetzt wurde.

Hi stuXnet,

ich bin da auch nicht der absolute Experte, aber dieses Verhalten ist im Algorithmus beabsichtigt. Zunächst wird ein Hash aus dem Domain-Namen und dem angegebenen Passwort generiert (mittels HMAC-MD5 mit dem angegebenen Passwort als Schlüssel, siehe auch Wikipedia). An der Stelle könnte der Algorithmus unter Umständen schon aufhören ohne dass die von Dir geschilderten Probleme auftreten würden.

Aber der Algorithmus macht jetzt noch weiter, um einige Charakteristiken aus dem Ursprungspasswort auch in das neue zu übertragen:

* Die Länge des Hashes wird an die Länge des Passworts angepasst

* Es wird sichergestellt, dass der Hash mindestens einen Groß- und Kleinbuchstaben sowie eine Ziffer enthält

* Wenn das Ursprungspasswort ein Sonderzeichen enthält, der Hash aber nicht, wird ein + am Ende eingefügt

* Wenn das Ursprungspasswort kein Sonderzeichen enthält, werden alle Sonderzeichen durch Buchstaben ersetzt

Der Sinn dahinter ist klar. Da manche Systeme Vorgaben über die Passwortlänge und Sonderzeichen machen (manchmal sind Sonderzeichen, unsinnigerweise, verboten, manchmal Pflicht) kann man über das Ursprungspasswort auch das generierte beeinflussen. Warum sich die Entwickler aber für diese Regelung mit dem +-Zeichen entschieden haben, ist mir auch ein Rätsel.

Bei Interesse hier die Original-Implementierung und das ganze nochmal in Java

Danke Phil, ich denke deine Antwort erschlägt die Frage praktisch vollständig.

Grüße

Christoph

Vielen Dank für den guten Beitrag! Eine Frage habe ich denoch:

Wie sieht es aus, wenn eine Seite die URL ändert, kann man dann den Account vergessen, weil man an das “richtige” Passwort nicht mehr ran kommt?

Gruß

Otto

Solange Du die alte Domain noch weißt gar kein Problem. Einfach z.B. auf pwdhash.com die Domain und Passwort angeben und man kann dort das eigentliche Anmeldepasswort per Copy’n’paste übernehmen.

Danach ändert man das Passwort am besten auf der neuen Seite, damit man sich auch mit den Browserplugins auch wieder anmelden kann.

Habe mich ein wenig mit dem Thema beschäftigt und bin nun auf diese kritische Webseite zum Thema gestossen:

Was haltet ihr davon?

Mir persönlich geht es eher drum, dass wenn die Datenbank eines Webseitenbetreibers geknackt wurde und – im schlimmsten Fall – ungesalzene Passwörter zusammen mit E-Mails und Logins ausgelesen wurden, die gewonnene Info auf anderen Seiten nutzlos ist. Natürlich lassen sich Szenarien konstruieren – bspw. Keylogger – in denen PwdHash nicht hilft, aber dann darfst du generell keine Passwörter per Tastatur eingeben.

Grüße

Christoph

Irgendwie hat das mit dem Link eben nicht so hingehauen. Hier also noch einmal:

http://hydra.geht.net/tino/opinion/software/pwdhash/

Naja, ich sehe die Kritikpunkte für mich persönlich nicht so drastisch, auch wenn der Autor klar ein paar gute Punkte anbringt.

Mir geht es in erster Linie darum, dass nicht auf jedem Server mein eingegebenes Passwort gespeichert wird, da ich die Serversicherheit nicht unter meiner Kontrolle habe. Das erledigt pwdhash. Genauso kann ich mir nicht dutzende oder hunderte Passwörter merken, also verwende ich im Zweifelsfall lieber eine Reihe sicherer Passwörter, die ich aber je nach Relevanz der Dienste auch mehrfach verwende. Dank pwdhash aber nur bei mir, auf dem Server dank pwdhash immer individuell. Auch will ich keine Passwörter im Browser speichern.

ABER: Pwdhash ist durchaus kompliziert, wer technisch nicht so versiert ist kommt schnell mal nicht mehr klar. Auch befreit mich Pwdhash nicht vor genereller Vorsicht beim Umgang mit Passwörtern (mehr als ein Passwort benutzen, Vorsicht wo man sich anmeldet etc.).

Dem Fazit, dass der Sicherheitsgewinn marginal ist, stimme ich so nicht zu, gerade wegen dem Argument dass man sich statt hunderten nur wenige Passwörter merken muss und trotzdem je Login ein eigenes Passwort hat. Ansonsten guter Artikel, den man lesen und verstehen sollte. Dann kann man selber abwägen ob sich pwdhash lohnt. Das Argument „nur firefox-plugin und pwdhash.com“ gilt aber schon lange nicht mehr 🙂

@phil

Danke für die Antwort(en)!

Ist wirklich sicher gestellt, dass bei Benutzung der Chrome-Erweiterung keine Passwörter gesendet werden? Hat das mal jemand ausprobiert?

Danke für eine Rückinfo.

Hi Martin, der Code der Erweiterung liegt offen unter https://code.google.com/p/chrome-pwdhash/source/browse/ Etwas auffälliges lässt sich da nicht entdecken.

Grüße

Christoph

Was mir schon länger durch den Kopf geht:

1A: Einfaches Passwort -> Wörterbuchattacke

1B: Überall das gleiche Passwort -> alle Accounts geknackt

2A: Einfaches Passwort+pwdhash -> Wörterbuchattacke+pwdhash (die Domain ist ja bekannt)

2B: Überall das gleiche Passwort -> geknacktes PW aus 2A + pwdhash für die anderen Domains

Sprich: mit einer simplen Anpassung wird jedes vorhandene brute-force script pwdhash-fähig.

Beim Plugin (für Chrome zumindest) gibt es allerdings die Möglichkeit, statt der besuchten Domain eine andere anzugeben (z.B. für weitergeleitete Domains, die ansonsten einen falschen Hash generieren würden). Dies kann man gezielt nutzen, um anstatt einer echten Domain einen verfremdeten Parameter vorzugeben. Z.B. „*.bank“ für Geldangelegenheiten, „*.forum“ für alle Foren, usw.

Da nur die Teile vor und nach dem letzten Punkt ausgewertet werden, würden damit immer noch unterschiedliche Hashes entstehen, die aber nicht durch den echten Domainnamen berechenbar sind. Natürlich nur, solange man seine imaginären TLDs nicht ausplaudert 🙂

Zum Mitdenken: (Klartext-PW=1234)

http://www.example.com/ -> 2CSSCv

http://www.example.bank/ -> 2dBwvS

http://www.andere.bank/ -> S6FomQ

http://www.example.forum/ -> y8YkKi

http://www.anderes.forum/ -> aMYu7L

In Verbindung mit mehreren „Master-PWs“ sehe ich hier eine wesentliche Effizienz-Steigerung.

Naja, Du musst ja im Fall 2 eigentlich drei Schritte durchführen:

2A Wörterbuchattacke auf die Passwörter der einen Domain. Da die Passwörter von pwdhash doch recht kryptisch sind, schonmal nicht sooo einfach, das läuft schon eher auf pures Bruteforce heraus. Wenn Die angegriffene Seite die Passwörter ordentlich speichert (d.h. Hash + Salt) ist auch eine Wörterbuchattacke (und auch eine Rainbow-Table-Attacke) fast nicht möglich. Darauf kann man sich als User allerdings auch nicht verlassen.

2B Jetzt hast Du generiertes Passwort + Domain, nun brauchst Du das Original-Passwort. Wenn Du nicht gerade zufällig eine vorberechnete Datenbank für genau diese Kombination aus Passwort + Domain hast wird das schwierig 😉 Soll heißen: mit einer Dictionary-Attacke kommst Du nicht weit. Nochmal Bruteforce, mit dem ganzen Hashing für pwdhash wird das ne Ecke dauern.

2C Du hast das Original-Passwort und kannst mit pwdhash für andere Domains Passwörter generieren

Am Ende zweimal Bruteforce fleißig durchprobieren mit eher langsamen Hash-Funktionen. Es sei denn der Angreifer kommt bei Schritt 2A direkt an das unverschlüsselte Passwort, aber für Schritt 2B kommt er an bruteforce nicht vorbei. Das ist für echte Angriffe nicht praktikabel.

Klar, am Ende gilt halt mal wieder auch bei Verwendung von pwdhash: Passwort nicht zu kurz und am besten für unterschiedlich wichtige Dienste separate Passwörter verwenden.

Technisch gesehen hast Du natürlich Recht, Phil.

Mein Szenario bezieht sich auf PWs, die man in einem Wörterbuch finden kann. Das wäre naheliegend, wenn User sich denkt, daß pwdhash dann schon was ordentlich verschnörkseltes draus machen wird. (=Bequemlichkeit+vermeintliche Sicherheit).

Die daraus resultierende Gefahr wollte ich damit aufzeigen. Denn sobald dieses einfache PW bekannt ist. lässt es sich auf jede beliebige Domain anwenden. Es sei denn, man „impft“ pwdhash noch zusätzlich mit einer Abwandlung des Domainnamens, wie beschrieben. Den müsste der Spion dann jeweils auch noch erraten oder wissen.

Ich kann das Fazit von hier:

http://hydra.geht.net/tino/opinion/software/pwdhash/

überhaupt nicht nachvollziehen. Zu den Sicherheitsaspekten kann ich nicht viel sagen, aber zum Punkt Kompliziertheit.

Ich finde es überhaupt nicht kompliziert und es erleichtert mein Online-Leben täglich, und das seit Jahren (inkl. Betriebssystem- und Browserwechsel). Wenn ich mir für die zig Seiten und Dienste unterschiedliche Passwörter merken müsste, oder auch nur irgendwo nachschlagen müsste…

Und das eigene Passwort kann ja durchaus sicher gestaltet sein und öfter gewechselt werden.